Cisco Packet Tracer ile Ofis Ağı Kurulumu: VLAN, Wi-Fi ve DHCP Uygulaması

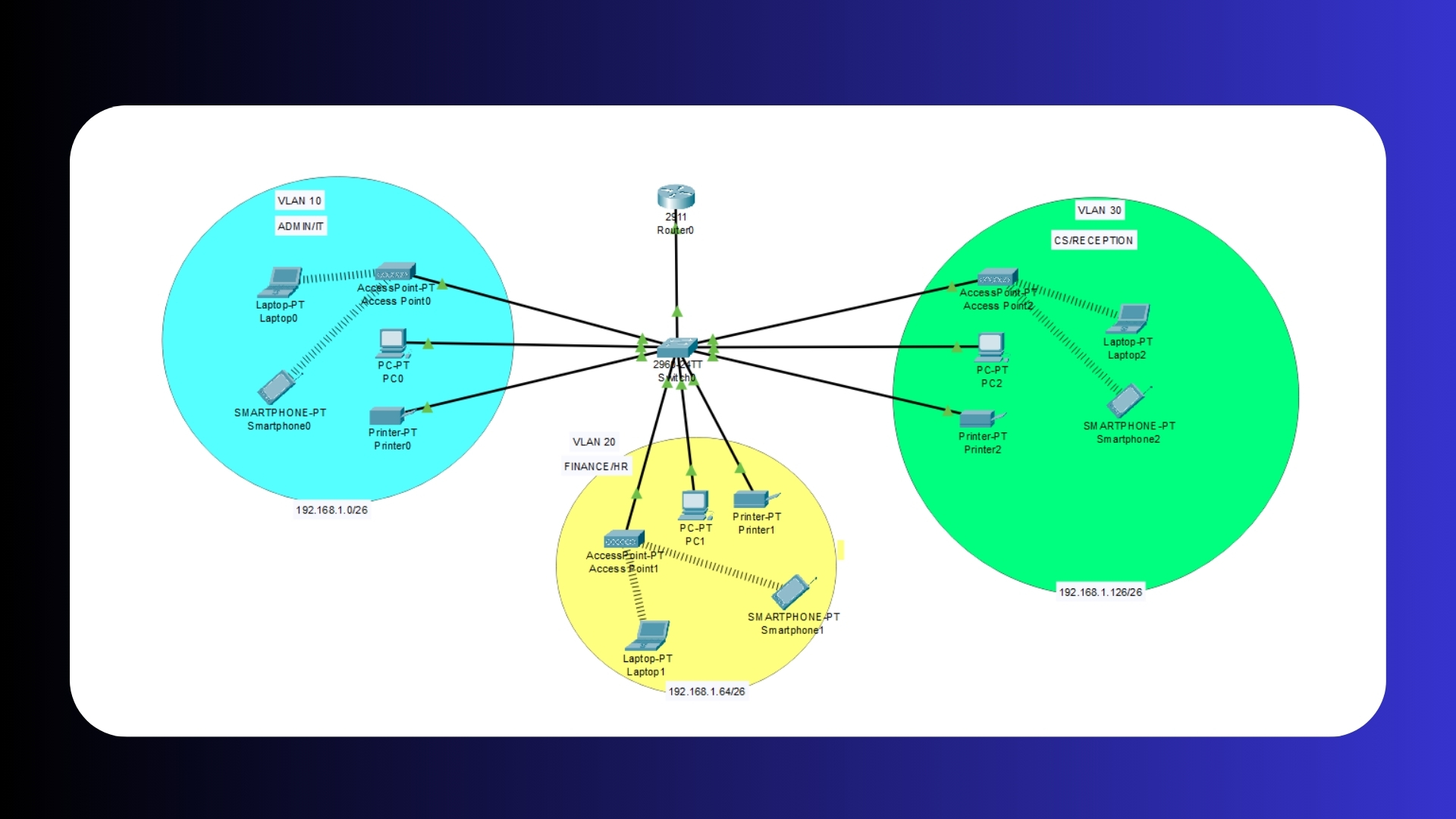

XYZ şirketi, Doğu Avustralya’da yeni bir şube açmayı planlıyor. Bu şube, genel merkez ağıyla bağlantısız çalışacak şekilde yapılandırılacak. Bu doğrultuda, Admin/IT, Finance/HR ve Customer Service[…]

Defense in Depth (Katmanlı Güvenlik) Anlayışı: Güçlü Bir Güvenlik İçin Katmanlı Strateji

Günümüzün karmaşık ve sürekli evrilen tehdit ortamında, yalnızca tek bir güvenlik önlemiyle korunmak yeterli değildir. O tek katmanın ihlali, kritik sistem ve verilerin doğrudan açığa[…]

miniOrange: Kimlik ve Erişim Yönetimi Çözümlerinin Teknik Özellikleri

miniOrange, 2012 yılında kurulmuş, merkezi Hindistan’da olan ve 15.000’den fazla kurumsal müşteriye hizmet veren global ölçekte bir siber güvenlik firmasıdır.

HPE, Office 365’e Yönelik Rus Siber Saldırısı ve Detayları

Son yıllarda siber güvenlik dünyası, devlet destekli tehdit aktörlerinin giderek artan saldırılarıyla yüzleşiyor. Özellikle Midnight Blizzard gibi sofistike saldırı grupları, stratejik bilgiye erişim sağlamak için[…]

PRTG Mobil App Kullanımı

Günümüz ağ yönetiminde hız, erişilebilirlik ve esneklik en kritik faktörlerden biri haline gelmiştir. Ağların genişlemesi ve karmaşıklığının artması, IT ekiplerinin her an sistem durumunu izleyebilmesini[…]

How Port Scanners Work: Principles and Fundamentals

The Crucial Role of Port Scanners in Network Security Port scanners are essential tools in the field of network security. They help identify vulnerabilities within[…]

APT ve Siber Tehdit Aktörlerinin Taktikleri: Flutter Kullanılarak Geliştirilen Zararlı Yazılımlar Üzerine bir Analiz

Yazıda sunulan analizler, CyberMaterial tarafından hazırlanmış olan “Hackers Embed Malware in macOS Flutter Apps” haberinden ilham alınarak hazırlanmıştır. Giriş Günümüz siber güvenlik tehditleri, yalnızca bireysel[…]

World Economic Forum (WEF) – Disrupting Cybercrime Networks: A Collaboration Framework (Siber Suç Ağlarını Bozmak: Bir İş Birliği Çerçevesi)

Bu değerlendirme, temel alınan World Economic Forum (WEF) – Disrupting Cybercrime Networks: A Collaboration Framework başlıklı rapora dayanılarak hazırlanmıştır. Genel Bakış A. Yol Haritası 1.[…]

Exposing Vulnerabilities: A Step-by-Step Analysis of Common Files Vulnerabilities on Vulnerable Web Applications

“Common Files” in the context of web security refers to files that are frequently used in web applications and often contain sensitive configuration data, code[…]

2024 Web Uygulama Güvenlik Testi Trendleri ve İyileştirme Yöntemleri

Bu yazıda, 2024 yılı Web Uygulama Güvenlik Testleri üzerine yapılan son araştırmalar ışığında, güvenlik test süreçlerini iyileştirmenin yollarını ve sektördeki yeni trendleri ele alacağım. Yazıda[…]