Referans: Bu yazı, Permiso.io tarafından yayımlanan “LUCR-3: Scattered Spider – Getting SaaS-y in the Cloud“ başlıklı rapordan esinlenerek hazırlanmıştır. Bu rapordan yola çıkarak LUCR-3’ün SaaS ortamındaki tehditlerine dair analizlerimi, düşüncelerimi ve konuyla ilgili kendi araştırmalarım sonucu edindiğim bilgileri paylaşacağım.

Herkese merhaba, Bugün, SaaS kapsamında ilgimi çeken bir rapora denk geldim ve bu rapor üzerine yaptığım analizleri, düşüncelerimi ve araştırmalar sonucunda eklemelerimi sizlerle paylaşmak istiyorum.

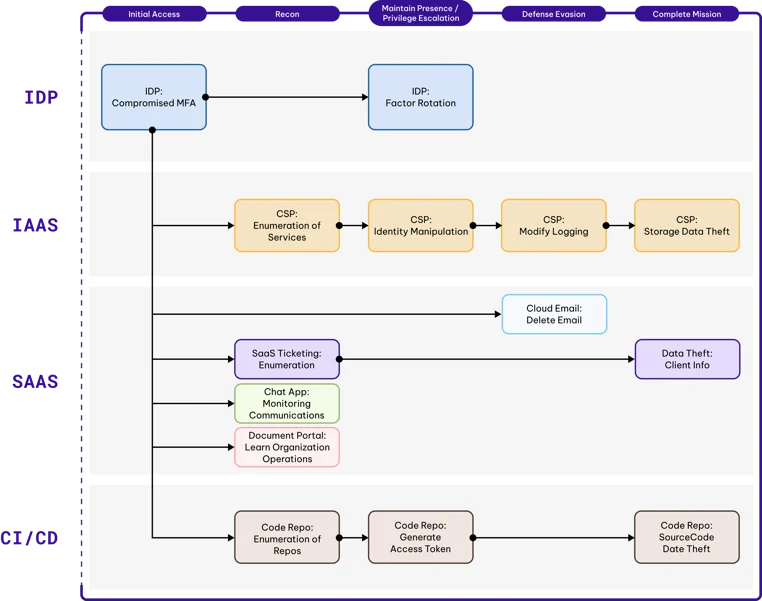

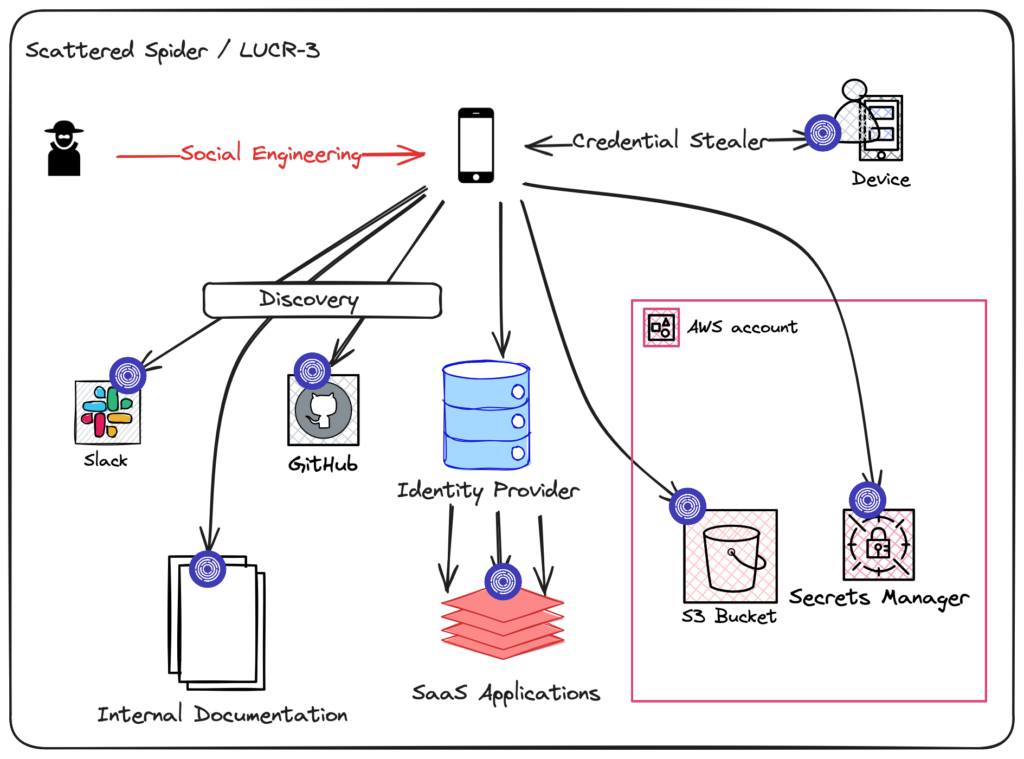

Raporun odağındaki LUCR-3, diğer adlarıyla Scattered Spider, finansal kazanç amacı güden ve özellikle Fortune 2000 şirketlerine yönelik sofistike saldırılar gerçekleştiren bir tehdit aktörüdür. LUCR-3, ilk erişim sağlamak için kimlik sağlayıcılarını (Okta, Azure AD gibi) hedef alarak çok faktörlü kimlik doğrulamayı atlamak amacıyla SIM değiştirme ve sosyal mühendislik gibi yöntemler kullanmaktadır. Sonrasında, SaaS uygulamaları (örneğin belge ve biletleme sistemleri) aracılığıyla organizasyonların hassas verilerini keşfeder ve yönetim araçlarını kullanarak IP, müşteri bilgileri ve kod imzalama sertifikaları gibi kritik verileri ele geçirir.

Bu işlemleri, kurbanlarının kendi uygulama ve kaynaklarını kullanarak yürüten LUCR-3, milyon dolarlık şantaj taleplerinde bulunur. Kalıcılık sağlamak için IAM kullanıcılarını manipüle eden grup, tespit edilmemek için AWS ve diğer bulut hizmetlerinde izlerini titizlikle siler ve bulut API’leriyle doğrudan etkileşim kurarak gelişmiş kaçınma teknikleri uygular.

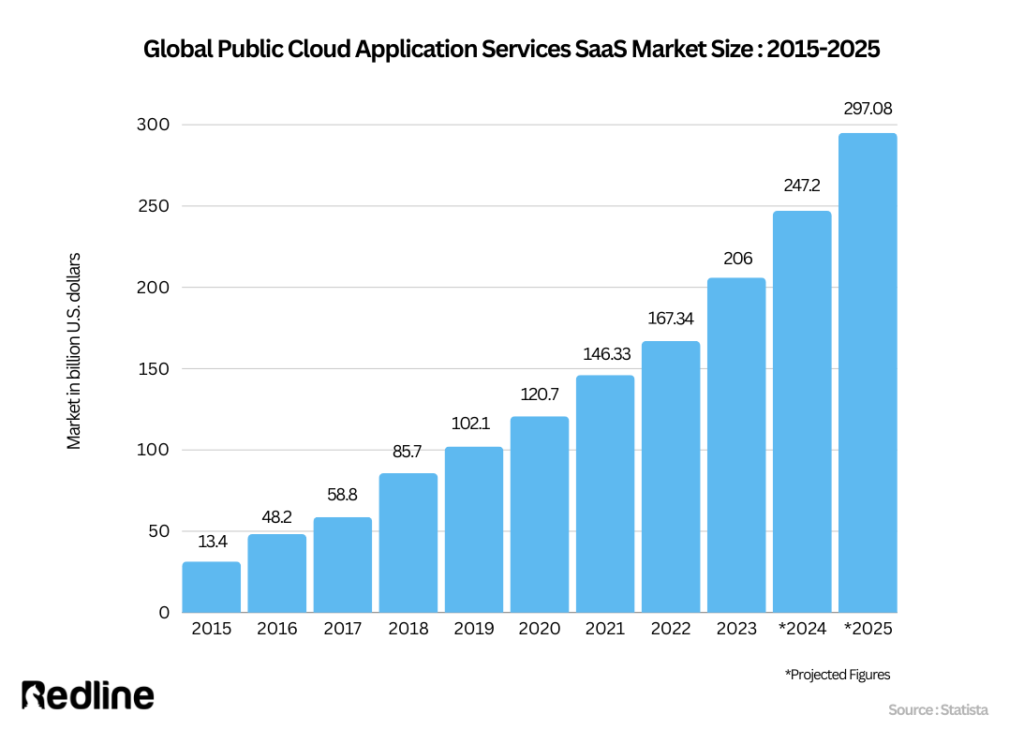

Bu raporu gördüğümde, kıymetli bir büyüğümün ifade ettiği “gelecekte neredeyse herkes SaaS ürünlerini kullanacak duruma gelecek” cümlesi aklımda parıldadı. Gelişen ve büyüyen bu ekosistem, etrafında hızla bir pazar oluştururken aynı zamanda beraberinde doğacak dezavantajların da belirmeye başladığını fark ettim.

1. SaaS’ın Yükselişi: Neden Yaygınlaşıyor?

1.1 Esneklik ve Erişilebilirlik

SaaS çözümleri, internet bağlantısı olan herhangi bir cihazdan erişim sağlanabilmesi nedeniyle kullanıcılarına büyük bir esneklik sunar. Kurumlar, uygulamaları yerel sunucularda barındırmak zorunda kalmadan SaaS ile iş süreçlerini daha kolay yönetebilmektedirler. Bu, özellikle uzaktan çalışma gibi esnek çalışma modelleri için SaaS’ın cazip hale gelmesine yol açtı.

1.2 Maliyet Avantajı

Geleneksel yazılım modellerine kıyasla SaaS, donanım ve altyapı maliyetlerini düşürürken sadece kullanım bazlı ücretlendirmeyle şirketlerin operasyonel maliyetlerini de azaltır. Bu, özellikle küçük ve orta ölçekli işletmelerin SaaS’ı daha cazip bir seçenek olarak görmesini sağlıyor.

1.3 Ölçeklenebilirlik ve Hızlı Uygulama Güncellemeleri

SaaS, işletmelerin kullanıcı sayısına göre ölçeklenebilen bir yapıda olması ve uygulamaların sürekli güncel tutulması ile sektörde önemli bir avantaj sağlıyor. Şirketler, bu sayede anlık olarak kaynak ihtiyaçlarını karşılayabiliyor ve güncellemeler için ekstra zaman veya çaba harcamıyorlar.

2. SaaS’ın Dezavantajları: Gelişimin Yanında Gelen Güvenlik Riskleri

2.1 Merkezi Güvenlik Riski

SaaS çözümleri, özellikle kimlik doğrulama ve veri depolama gibi kritik işlevleri üçüncü parti sağlayıcılara emanet eder. Bu, şirketlerin güvenlik kontrolünü SaaS sağlayıcılarına devretmeleri anlamına gelir. Tek bir kimlik sağlayıcısının (IDP) ele geçirilmesi, birden fazla şirkete erişim sağlanmasına olanak tanır ve büyük çağlı bir güvenlik riski oluşturur.

2.2 Kimlik Sağlayıcılarına Bağımlılık

Çoğu şirket SaaS uygulamalarını, Okta veya Azure AD gibi kimlik sağlayıcılarıyla entegre eder. Ancak bu kimlik sağlayıcılarında yaşanan bir güvenlik açığı, birçok SaaS uygulamasına giriş izni verir ve potansiyel saldırganlara sistemin tamamına erişim imkanı sunar. Özellikle çok faktörlü kimlik doğrulama (MFA) gibi ek güvenlik önlemleri alınmamışsa, kimlik doğrulama sistemi SaaS için bir zaaf haline gelir.

2.3 Tedarik Zinciri Saldırıları

SaaS sağlayıcıları, farklı kuruluşların aynı hizmeti kullanmalarına olanak tanır ve bu da tedarik zinciri saldırılarının önünü açar. Tek bir SaaS sağlayıcısına veya kimlik yönetim sistemine sızmak, potansiyel olarak birçok kuruluşa erişim sağlama anlamına gelir. LUCR-3 gibi gruplar, tedarik zinciri saldırılarıyla birden fazla kuruluşu tek seferde etkileyebileceklerini bildikleri için SaaS’a ilgi gösteriyor olabilir.

2.4 Veri Gizliliği ve Kontrol Eksikliği

SaaS çözümlerinin veri yönetimi üzerindeki kontrol eksikliği, kurumsal verilerin üçüncü parti sağlayıcıların altyapılarında barındırılması anlamına gelir. Bu durum, veri gizliliği ve koruması açısından riskler oluşturur ve tehdit aktörlerinin iştahını kabartır.

LUCR-3 ?

LUCR-3, diğer adlarıyla Scattered Spider, Oktapus, UNC3944 ve STORM-0875 olarak bilinen, finansal kazanç amacı güden sofistike bir siber tehdit aktörüdür. Bu grup, özellikle Fortune 2000 şirketlerini hedef alarak, kimlik sağlayıcılarını (IDP) başlangıç erişim noktası olarak kullanıp, fikri mülkiyet hırsızlığı ve şantaj faaliyetleri yürütmektedir.

Faaliyetleri arasında;

Kimlik Sağlayıcılarının İhlali: LUCR-3, Okta, Azure AD ve Ping Identity gibi kimlik sağlayıcılarını hedef alarak, mevcut kimlik bilgilerini ele geçirir. Bu süreçte, SIM değiştirme, sosyal mühendislik gibi yöntemlerle çok faktörlü kimlik doğrulama (MFA) mekanizmalarını atlatır.

SaaS Uygulamalarının Kötüye Kullanımı: Grup, belge portalları, biletleme sistemleri ve sohbet uygulamaları gibi SaaS platformlarını kullanarak, hedef organizasyonların işleyişini ve hassas verilerini keşfeder. Bu sayede, kurbanın kendi araçlarını ve kaynaklarını kullanarak, tespit edilmeden faaliyetlerini sürdürür.

Ayrıcalık Yükseltme ve Kalıcılık Sağlama: LUCR-3, IAM kullanıcılarını manipüle ederek ayrıcalıklarını artırır ve ortamdaki varlığını sürdürmek için MFA ayarlarını değiştirir, yeni cihazlar kaydeder ve kimlik bilgilerini toplar.

Savunmadan Kaçınma: Grup, AWS GuardDuty’yi devre dışı bırakma, CloudTrail loglarını silme ve diğer bulut hizmetlerinde izlerini silme gibi tekniklerle tespit edilmekten kaçınır.

LUCR-3 Benzeri Diğer Tehdit Aktörleri:

- APT29 (Cozy Bear): Rusya bağlantılı olduğu düşünülen bu grup, devlet kurumları ve büyük şirketleri hedef alarak, kimlik avı ve kötü amaçlı yazılım kampanyaları yürütmektedir.

- APT31 (Zirconium): Çin hükümetiyle bağlantılı olduğu iddia edilen bu grup, devlet kurumları ve siyasi figürleri hedef alarak, hassas bilgileri çalmayı amaçlamaktadır.

- Ke3chang ve Mustang Panda: Çin bağlantılı bu gruplar, Avrupa şirketlerine odaklanarak, gelişmiş kalıcı tehdit (APT) faaliyetleri yürütmektedir.

3. LUCR-3’ün SaaS’a İlgi Duyması: Tehdit Aktörleri için Cazip Hedefler

LUCR-3 gibi finansal kazanç odaklı tehdit aktörleri, SaaS’ın avantajlarını kendi çıkarlarını için kullanmakta oldukça mahir hale geldiler. Bu tehdit aktörlerinin SaaS ortamına ilgi duymalarının nedenleri şunlar olabilir:

- Kolay Erişim ve Zayıf Kimlik Doğrulama: LUCR-3, SaaS ortamlarında başlangıç erişimini elde etmek için kimlik sağlayıcılarını hedef alır ve çok faktörü kimlik doğrulamayı bypass etmek amacıyla SIM değiştirme, sosyal mühendislik ve alert fatigue gibi yöntemleri kullanırlar. Bu yollarla, SaaS platformlarına erişim sağlayarak kullanıcı gibi hareket eder ve tespit edilme ihtimalini azaltır.

- Kurbanın Kendi Araçlarını Kullanarak Gizlenme: SaaS çözümleri, kurumsal ağ içinde yoğun kullanıldığından, LUCR-3 gibi aktörler, kurbanın kendi SaaS uygulamalarının yerel özelliklerini (örneğin belge yönetimi ve sohbet uygulamaları) kullanarak keşif yapar. Ekstra zararlı yazılım veya kod kullanmadan hareket edebilmesi, tespit edilmeyi zorlaştırır ve güvenlik sistemlerinden gizlenmesine olanak tanır.

- Hassas Verilere Kolay Erişim ve Şantaj Fırsatları: SaaS platformlarında, müşteri bilgileri, kod imzalama sertifikaları ve intellectual property (IP) gibi kritik veriler depolanır. LUCR-3, bu verilere erişim sağladığında, şantaj ve fidye talepleri için kullanılabilecek değerli bilgileri ele geçirir. Büyük şirketlere yönelik milyon dolarlık şantaj talepleri, tehdit aktörlerinin finansal kazanç elde etmelerini sağlar.

4. SaaS Ürünlerinin Çeşitlenmesi ve Büyümesinin Güvenlik Üzerindeki Etkisi

SaaS’ın sunduğu esneklik ve ölçeklenebilirlik, her sektörde yenilikçi çözümlerle çeşitlenmesine olanak tanır. Ancak bu genişleme, güvenlik risklerini de beraberinde getirdi.

Bunlardan biri de “Farklı sektörlere yayılan güvenlik riskleri”.

SaaS çözümlerinin kullanımı yaygınlaştıkça farklı sektörlerde yeni güvenlik zafiyetleri ortaya çıkabilmektedir. Sağlık, Finans, Perakende gibi veri yoğun sektörlerde SaaS güvenliği daha da kritik hale geldi. LUCR-3 gibi tehdit aktörleri, SaaS’ın farklı sektörlerdeki kullanımını tespit ederek stratejilerini buna göre uyarlamaya başladı.

Saldırı Yüzeyinin Genişlemesi: SaaS platformlarının sayısının artması, her biri için farklı güvenlik açığı potansiyelini de artırıyor. LUCR-3 gibi gruplar, bu geniş saldırı yüzeyini keşfetmek ve zafiyetlerden yararlanmak için farklı taktikler geliştiriyor. Özellikle API zafiyetleri, bulut güvenlik açıkları ve kimlik yönetim sistemlerine yönelik tehditler ön plana çıkıyor.

5. Bu Tür Zafiyetlere Karşı Alınabilecek Önlemler

Gelişmiş Kimlik ve Erişim Yönetimi (IAM) Çözümleri: Kimlik sağlayıcılarının güvenliği için daha sofistike çok faktörlü kimlik doğrulama (MFA) teknikleri geliştirilmelidir. Örneğin, kullanıcı davranışına dayalı dinamik kimlik doğrulama, LUCR-3 gibi tehdit aktörlerinin sosyal mühendislik veya SIM değiştirme gibi tekniklerle kimlik bilgilerini ele geçirmesini zorlaştırabilir. Kimlik doğrulamada biyometrik faktörlerin kullanımı da ek bir güvenlik katmanı sağlayabilir.

API Güvenliğinin Güçlendirilmesi: API’ler, SaaS sistemlerinin kalbidir ve saldırganlar için sıklıkla bir giriş noktası oluşturur. Bu yüzden API güvenliği için kapsamlı bir güvenlik katmanı oluşturulmalı ve API istekleri sürekli izlenmelidir. Özellikle API anahtarlarının düzenli olarak yenilenmesi ve API erişimlerinin sadece belirli IP’lerden yapılması gibi önlemler kritik önem taşır.

Davranışsal Analiz ve Anomali Tespiti: SaaS platformları üzerinde çalışan gelişmiş bir davranışsal analiz ve anomali tespit sistemi, kullanıcıların olağandışı davranışlarını tespit edebilir. Bu, LUCR-3 gibi tehdit aktörlerinin yasal kullanıcı gibi davranarak fark edilmeden veri çalma girişimlerini engelleyebilir. Örneğin, SaaS sistemine aşırı veri çekme veya aynı hesaptan farklı bölgelerden hızlı bağlantı denemeleri gibi anormallikler uyarı oluşturabilir.

Veri Segmentasyonu ve Erişim Kontrolleri: SaaS çözümlerinde veri segmentasyonu, kullanıcıların yalnızca görevleriyle ilgili verilere erişim sağlamasını güvence altına alır. Hassas verilere yalnızca belirli kullanıcı gruplarının erişimi sağlanarak saldırganların ele geçirdiği kimlik bilgileriyle sistemde istedikleri gibi dolaşmaları engellenebilir.

Tedarik Zinciri Güvenliği: SaaS çözümlerinin sıklıkla birden fazla üçüncü parti hizmet ile entegre çalıştığı göz önüne alınarak, tedarik zincirindeki tüm bağlantılar için düzenli güvenlik denetimleri yapılmalıdır. Üçüncü parti sağlayıcıların güvenlik uygulamalarını düzenli olarak gözden geçirmek ve gerekirse güvenlik anlaşmaları yapmak, SaaS güvenliği açısından kritik bir önlemdir.

Peki, bu çözümler sektörü göz önüne aldığımızda uygulanabilir mi? Kısmen evet. Örneğin, Finans, Sağlık, Perakende sektörlerini sırayla bu çerçevede değerlendirelim;

Finans Sektörü: Bu sektörde hassas müşteri verileri yoğun olduğu için API güvenliği ve kimlik doğrulama önlemleri daha sıkı uygulanmak zorundadır. Özellikle davranışsal analiz ve veri segmentasyonu finans sektöründe güçlü bir güvenlik katmanı sağlar.

Türkiye ve dünya finans sektöründe, müşteri verisi güvenliği ve regülasyonlara uyum kritik öneme sahip olduğundan, bu çözümler büyük olasılıkla destek görecektir. Finans sektörü, API güvenliği, gelişmiş kimlik doğrulama ve davranışsal analiz gibi önlemleri uygulama konusunda dünya genelinde oldukça hassas. Özellikle, dinamik kimlik yönetimi ve API güvenliği gibi yenilikçi çözümler, sektördeki güvenlik açıklarını önemli ölçüde kapatabileceğinden hızla benimsenebilir. Ancak bu çözümler ciddi bir altyapı yatırımı ve güvenlik uzmanlığı gerektirdiğinden, küçük finans kuruluşları için maliyet engeli oluşturabilir. Bu durumda, Türkiye’deki ve dünya genelindeki finans sektörü oyuncularının çoğunlukla büyük sermayeli kuruluşlardan başlayarak bu çözümleri aşamalı olarak benimsemesi beklenebilir.

Sağlık Sektörü: Sağlık verilerinin mahremiyeti ve güvenliği için tedarik zinciri güvenliği ve IAM çözümleri kritik öneme sahiptir. Sağlık sektörü, biyometrik kimlik doğrulama ve veri segmentasyonu gibi yöntemleri güvenli bir şekilde entegre edebilir.

Sağlık sektörü, özellikle hasta verilerinin mahremiyeti nedeniyle Türkiye’de ve dünyada regülasyonlarla sıkı şekilde denetlenmektedir. Bu yüzden, güvenliği artırmaya yönelik çözümler Türkiye’de Sağlık Bakanlığı ve dünya genelinde GDPR gibi veri gizliliği yasalarıyla desteklenmektedir. Sağlık sektörü, biyometrik kimlik doğrulama, tedarik zinciri güvenliği ve veri segmentasyonu gibi çözümleri hızla benimsemeye daha eğilimli olacaktır. Ancak, sektörün bütçe kısıtlamaları ve eski sistemlerle çalışmaya devam etmesi, bu tür çözümlerin uygulanabilirliğini sınırlayabilir. Türkiye’de özel hastaneler ve büyük sağlık kuruluşları bu çözümleri daha kolay bir şekilde adapte edebilirken, kamu sağlık kuruluşlarında bütçe ve teknolojik altyapı yetersizlikleri nedeniyle daha yavaş bir geçiş süreci yaşanabilir.

Perakende Sektörü: Perakende sektörü ise müşteri verilerini ve finansal bilgileri korumak için API güvenliğine ve veri güvenliği önlemlerine odaklanmalıdır. Tedarik zinciri güvenliği perakende sektörü için de kritik önemdedir çünkü çok sayıda üçüncü parti sağlayıcı ile çalışır.

Türkiye ve dünyada perakende sektörü, müşteri verilerini koruma gerekliliği taşısa da, güvenlik yatırımlarında daha düşük bütçelere sahip olabiliyor. Özellikle e-ticaretin yaygınlaşmasıyla birlikte perakende sektörü, API güvenliği ve veri segmentasyonu gibi çözümlerden faydalanabilir. Ancak, perakende sektörünün maliyet odaklı yapısı, bu tür güvenlik önlemlerini hızlıca benimsemesini zorlaştırabilir. Türkiye’de küçük ve orta ölçekli perakendecilerin bu çözümleri uygulamaya geçmesi zaman alacaktır. Büyük perakende firmaları ise, müşteri verilerini koruma ve marka itibarını sürdürme açısından bu çözümleri daha hızlı adapte edebilir.

Vakit ayırıp okuduğunuz için teşekkürler…

KAYNAKÇA

- Permiso.io. (2023). LUCR-3: Scattered Spider – Getting SaaS-y in the Cloud. https://permiso.io/blog/lucr-3-scattered-spider-getting-saas-y-in-the-cloud

- Pugat.org. (2022, 1 Ocak). Gelişmiş Kalıcı veya Devlet Destekli Siber Tehdit Aktörleri. https://www.pugat.org/siber-guvenlik/2022/01/01/gelismis-kalici-ya-da-devlet-destekli-siber-tehdit-aktorleri/

- ESET. (2022). Tehdit Aktörleri Dünyanın Dört Bir Yanında. https://www.eset.com/tr/blog/tehdit-aktoerleri-duenyanin-doert-bir-yaninda/

- Aydın, B. (2022). Siber Güvenlikte Sektör Bazlı Güvenlik Yaklaşımları: Finans, Sağlık ve Perakende Örnekleri. İstanbul: Siber Güvenlik Akademisi Yayınları.

- Kişisel Verileri Koruma Kurumu (KVKK). (2022). Veri Güvenliği Rehberi. https://www.kvkk.gov.tr/yayinlar/veri_guvenligi_rehberi.pdf

- Erol, M., & Özdemir, T. (2023). Dijitalleşen Sağlık Sektöründe GDPR ve KVKK Kapsamında Veri Gizliliği Uygulamaları. Türkiye Bilişim Dergisi, 18(4), 34-47.

- Başyiğit, M., & Çelik, V. (2016). Bulut Bilişimde Güvenlik Tehditleri ve Çözüm Yöntemleri. Afyon Kocatepe Üniversitesi İktisadi ve İdari Bilimler Fakültesi Dergisi, 18(1), 93-106. https://dergipark.org.tr/tr/download/article-file/304824

Comments are closed