Ransomware (Fidye Yazılımı) Nedir?

Ransomware, siber saldırganların bir bilgisayar sistemine veya verilere izinsiz erişim sağladıktan sonra, bu verileri veya sistemleri kilitleyerek veya şifreleyerek kurbandan fidye talep ettiği kötü amaçlı bir yazılım türüdür.

Kurban, sistemine veya verilerine yeniden erişim sağlayabilmek için saldırganlara fidye ödemek zorunda kalabilir. Fidye yazılımları, genellikle sosyal mühendislik teknikleri kullanılarak yayılır. Kullanıcıların dikkatini çekmek için sahte e-postalar, zararlı ekler veya kötü niyetli bağlantılar kullanılır.

Bu tür yazılımlar, bireylerden büyük şirketlere kadar geniş bir yelpazede hedefler belirleyebilir. Özellikle, sağlık, finans ve eğitim sektörleri gibi hassas verilerin işlendiği sektörler, fidye yazılımları için cazip hedefler arasında yer alır.

Fidye Yazılımlarının Türleri: Bilgisayarınızı Nasıl Kilitliyor ve Sizi Nasıl Tehdit Ediyorlar?

Ransomware temelde üç türe ayrılır:

- Screen-locking (Ekran Kilitleyen),

- Data file-encrypting (Veri dosyası şifreleyen),

- Double-extortion (Çift yönlü) ransomware.

Screen-locking ransomware: Ekran kilitleyen ransomware, arayüzü kilitleyerek kurbanların sistemleri tamamen kullanmasını engeller ve ardından erişimi tekrar kazanmak için bir serbest bırakma ücreti ödenmesini gerektirir. Bu tür ransomware, dosyaları veya verileri şifrelemeye çalışmaz, ancak bilgisayar sistemi yeniden başlatıldığında kilitli kalır.

Data file-encrypting ransomware: bir kriptografik algoritma kullanarak verileri ve dosyaları şifreler ve şifre çözme anahtarlarını geri almak için ödeme yapılmasını gerektirir. Bu tür ransomware genellikle şifreleme işlemleri için asimetrik kriptografi kullanır ve kurban ile tehdit aktörü için benzersiz olan bir genel ve özel anahtar çiftini oluşturur.

Double-extortion ransomware: Çift yönlü şantaj ransomware ise sadece verileri şifrelemekle kalmaz, aynı zamanda talep edilen fidyenin ödenmemesi durumunda hassas bilgileri de yayımlar.

Ransomware ekosisteminde, enfekte olmuş sistemler ve tehdit aktörleri tarafından yönetilen şifreleme anahtarlarını ve fidye ödemelerini işleyen komuta ve kontrol sunucuları gibi birkaç aktör yer alır.

Fidye Yazılımının Karanlık Yolculuğu: Adım Adım Ransomware Saldırısının Anatomisi

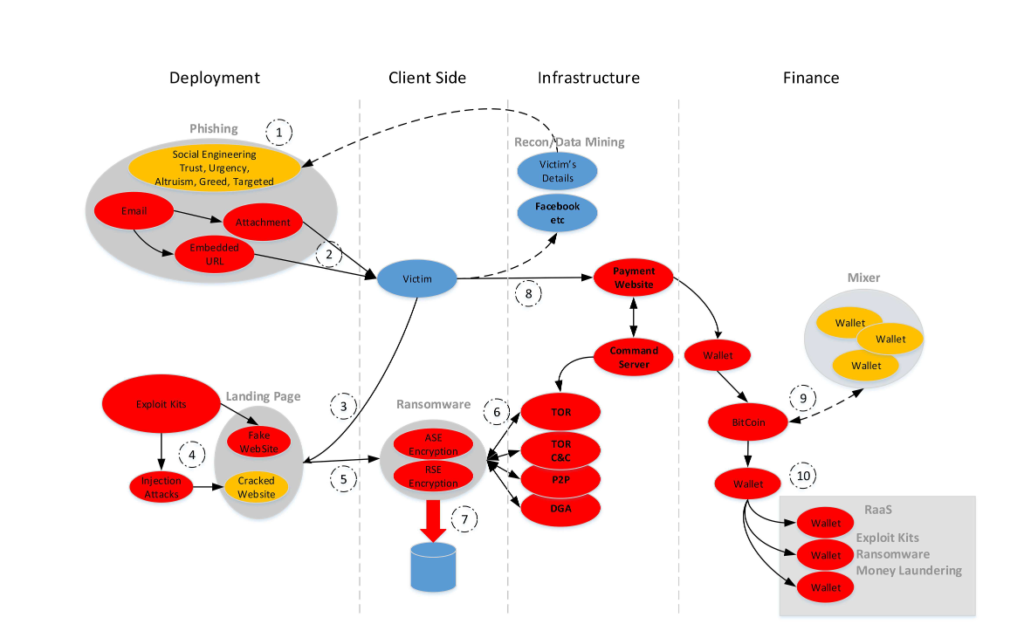

Bir ransomware saldırısı altı aşamadan oluşur:

- Keşif,

- Dağıtım/Teslimat,

- Kurulum/Enfeksiyon,

- İletişim,

- Şifreleme ve Şantaj/ödeme.

Keşif: Ransomware saldırısı için potansiyel hedef bilgisayar sistemlerinin bir kataloğunu keşfeder. Bu, port tarama, sosyal medya keşfi, posta listesi numaralandırması veya diğer tehdit aktörlerinden listelerin temini gibi tekniklerle gerçekleştirilebilir.

Dağıtım/teslimat: Ana hedef, ransomware yazılımını belirlenen hedef bilgisayar sistemlerine dağıtmaktır. Bu, phishing, web sitesi istismarı veya taşınabilir sürücülerle fiziksel dosya teslimi gibi yöntemlerle gerçekleştirilebilir.

Kurulum/enfeksiyon: Ransomware hedef bilgisayar sistemlerine yapılandırılır. Ransomware’in bu dağıtımı sırasında, birçok varyant varlığını gizlemeye çalışacak ve ransomware’in yayılımı için diğer bilgisayar sistemlerini bulmak üzere ek keşifler gerçekleştirecektir.

İletişim: Şifreleme için seçilen tasarıma bağlı olarak değişen komuta ve kontrol sunucusu ile iletişimi içerir.

Simetrik anahtar şifreleme kullanan varyantlarda, hedef bilgisayar sistemi için bir şifreleme anahtarı oluşturulur ve bu anahtar ya yerel olarak saklanır ya da şifreleme anahtarlarını almak için kurbanların sunucu ile etkileşime girmesini gerektiren ransomware komuta ve kontrol sunucusuna iletilir. Yerel anahtarlar içeren bu tür bir uygulama, şifreleme şemasını, antivirüs yazılımlarının sunduğu koruma tarafından engellenme riskine maruz bırakır ve bu da anahtarı kurbana ifşa edebilir. Bu potansiyel sorun nedeniyle, daha yavaş şifreleme ve yüksek tespit riski ile birlikte asimetrik şifreleme sıklıkla kullanılır.

Şifreleme: Kötü niyetli yazılım, dosyaları ve/veya verileri şifrelemek veya kurbanın bilgisayar sistemine erişimi kilitlemek için şifreleme işlemlerini yürütür. Veriler genellikle ransomware’in kurulumunu ve ödeme talebini duyuran bir mesajla birlikte silinir. Şantaj/ödeme aşaması, fidye ödemelerini ve gereken diğer işlemleri yönetir. Ancak, bazı ransomware yazılımları, fidye ödendikten sonra bile şifre çözme anahtarlarını sağlamayabilir.

Fidye Yazılımlarının Karanlık Tarihi: Siber Suçların Evrimi ve Gelişimi

İnternetin nispeten kısa tarihinde, suç ve teknoloji arasında bir ilişki gelişmiştir. Teknolojinin gelişiminin faydaları hem yasal hem de yasadışı kullanıcılar için oldukça belirgindir.

Teknoloji gelişirken, birçok temel suç şeması tanıdık kalmıştır. Şantaj, gasp ve hırsızlık gibi geleneksel suçlar yeni değildir, ancak internet gibi son derece otomatik bir ortamda, suçlular saldırılarını otomatikleştirebilirler.

Artık sadece bankalar veya büyük şirketler gibi büyük hedeflerle sınırlı değiller; şimdi milyonlarca çevrimiçi kullanıcıyı hedef alabiliyorlar. Saldırı sürecinin otomasyonu ile ortaya çıkan bu paradigma, internet suçunu her yerde yaygın hale getirmiştir.

Ransomware, kurbanın bilgisayarını veya verilerine erişimi engellemek için tasarlanmıştır. Suçlular, ekipman veya verilerin geri kazanımı için kurbanı şantaj yapar.

Ransomware, fidyenin koşulları hakkında bir mesaj görüntüler ve ilk zamanlarda suçlular, kurbanı polis olduklarını iddia ederek korkutmaya çalışırdı. Bazı ransomware türleri, yasadışı çocuk istismarı görüntülerini gösterecek kadar ileri giderdi ve kurbanın mahkemede yargılanması durumunda hayatının nasıl mahvolacağını vurgulardı.

Bu korkutma teknikleri, kurbanları ödeme yapmaya teşvik etmek için tasarlanmıştı ve bazı durumlarda bireyleri intihara sürükledi.

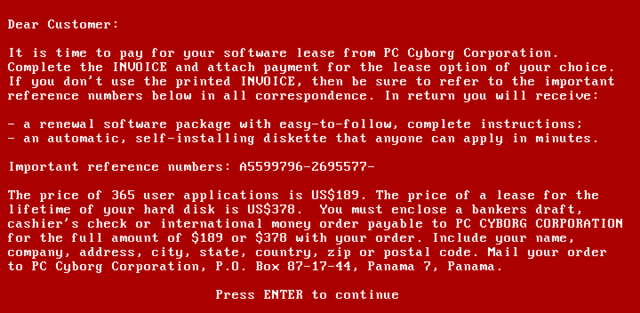

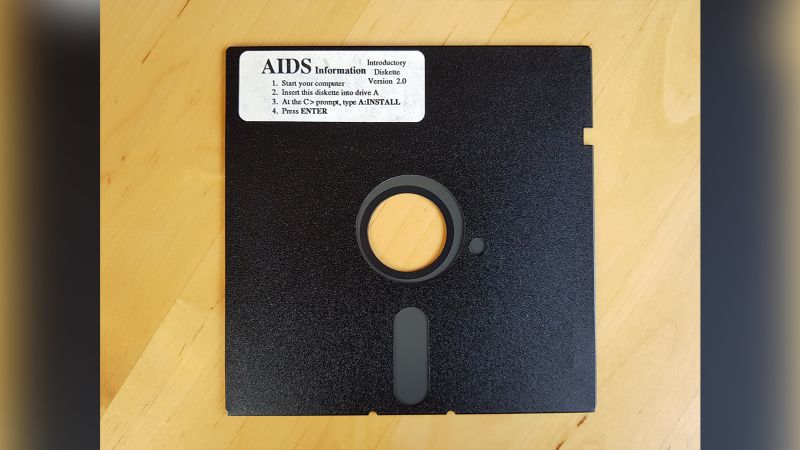

Ransomware’in kurucusu Joseph Popp, 1989 yılında “AIDS” adlı ransomware programını yarattı ve bu program bir Truva atı olarak dağıtıldı.

AIDS Truva atı, disketler kullanılarak yayılmıştı. Disket yerleştirildiğinde, AIDS programı C: sürücüsündeki dosyaları şifreler ve ardından Panama’daki bir posta kutusuna 189 dolar ödeme yapılmasını talep ederdi.

AIDS ransomware’ı sonunda şu nedenlerle başarısız oldu: Ulaşılabilecek kurban sayısının azlığı, bulaşma yöntemi, şifreleme işlevinin zayıf ve kolayca tersine çevrilebilir olması, ödeme yöntemi ve verinin değeri.

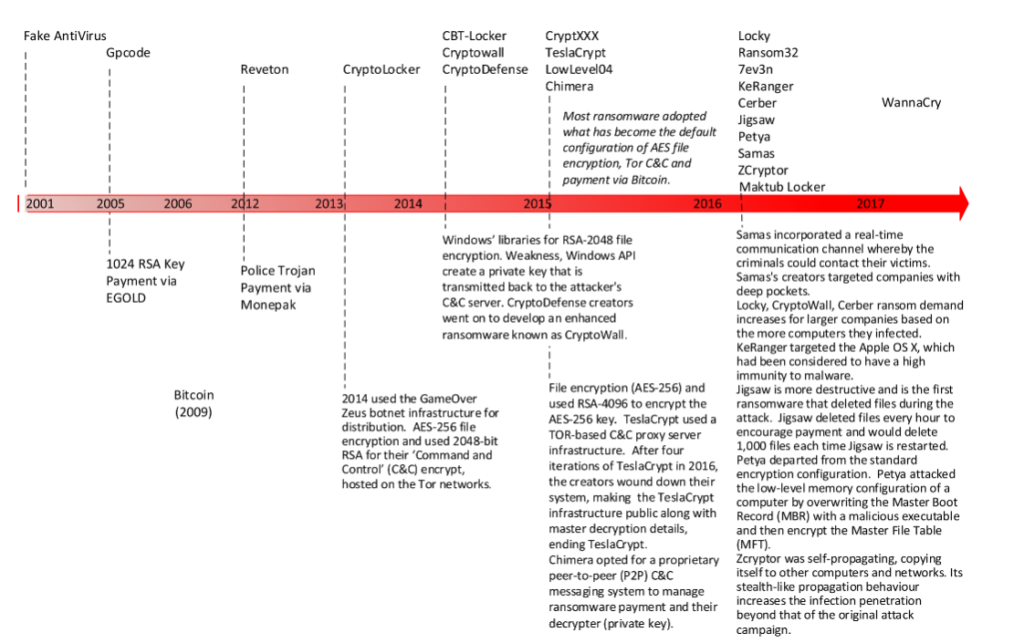

Son yıllarda, ransomware patlama yapmış ve dünya genelinde hızla veri şifreleyerek, kuruluşları ve bireyleri bilgisayarlarından kilitli bırakmıştır. Ransomware’in büyümesi, Cerber, Locky ve CryptoWall gibi ransomware ailelerinin sayısında büyük bir artışa yol açmıştır.

İnternetin ve bulut bilişimin evrimi, ransomware için verimli bir üreme alanı sağlamıştır, çünkü internet son derece bağlantılı bir ağdır ve yazılımın, ransomware dahil, yayılmasını ve iletimini destekleyen bir iletişim ortamı sunar.

Şifreleme, bir zamanlar yalnızca entelektüellerin alanı iken, artık bir şifreleme saldırısı gerçekleştirmek için gereken beceri seviyesini düşüren birçok araç ve şifreleme kütüphanesi mevcuttur.

Bitcoin gibi elektronik para birimlerinin ortaya çıkışı, suçluların faaliyetlerini anonim bir ödeme yöntemi aracılığıyla paraya çevirmelerini sağlamıştır. Kurbanlar fidyeyi dijital para birimiyle yarı anonim olarak kolayca ödeyebilir. Artık önemli iş ve kişisel bilgileri elektronik olarak saklıyoruz.

2005 yılında, suçlular Gpcoder adlı bir fidye yazılımı saldırısı başlattı ve bu da simetrik şifreleme kullandı, ancak Gpcoder fidye yazılımı analiz edilerek hızlı bir şekilde etkisiz hale getirildi. 2006 yılında, suçlular daha sağlam bir şifreleme yöntemi olan asimetrik şifrelemeyi benimsediler. Asimetrik şifreleme, matematiksel olarak bağlantılı iki şifreleme anahtarı (açık ve özel anahtar) kullanır.

Açık anahtar, verileri şifrelemek için kullanılır ve verilerin şifresini çözmek için kullanılamaz; dolayısıyla, açık anahtar paylaşıldığında özel anahtar hakkında herhangi bir bilgi sızdırmaz. Özel anahtar ise yalnızca verilerin şifresini çözmek için kullanılır ve fidye ödenene kadar gizli tutulur.

Archievus, asimetrik şifrelemeyi kullanan ilk fidye yazılımıydı ve bu, fidye yazılımından şifre çözme anahtarını belirlemeyi imkansız hale getirdi. Archievus, kurbanların “Belgelerim” dizinini şifreleyip, şifre çözme anahtarını elde etmek için belirli web sitelerinden bir ürün satın almalarını talep etti.

2013 yılında, korkutma yazılımları Reveton formunda ortaya çıktı ve enfekte cihazın kilitlenip erişilemez hale getirilmesine neden oldu. Bilgisayar kilitlendikten sonra, fidye yazılımı, bilgisayarın (ve kullanıcının) yasa dışı faaliyetlere karıştığını iddia ederek, bilgisayarı açmak için bir para cezası ödenmesi gerektiğini öne sürdü.

Reveton, anonim ön ödemeli kupon hizmeti aracılığıyla ödeme talep etti. Ödemeyi teşvik etmek için, Reveton polis uyarıları gösterdi ve bazı varyantlarında, kurbanın suçu işlediği izlenimini yaratmak için web kamerası görüntüleri gösterildi. Reveton’u, polis güçlerini taklit eden ve daha fazla yasal işlemden kaçınmak için bir ceza ödenmesi gerektiğini iddia eden Urausy ve Tohfy adlı sahte fidye yazılımları izledi.

2013 yılında CryptoLocker (şifreleme tabanlı) ortaya çıktı ve e-posta ekleri, tehlikeli web siteleri gibi çeşitli bulaşma yöntemleri kullanarak yayıldı. 2014 yılında ise GameOver Zeus botnet altyapısını dağıtım için kullandı. CryptoLocker, Gelişmiş Şifreleme Standardı (AES)-256 dosya şifrelemesi kullandı ve TOR ağlarındaki C&C için 2048 bit RSA kullandı.

2014, fidye ödemelerinde daha iyi gizlilik sağlamak amacıyla TOR tabanlı Bitcoin’in benimsenmesiyle fidye yazılımında yeni bir devrimin başlangıcını müjdeledi. Şubat ayında, CryptoDefense, RSA-2048 dosya şifrelemesini gerçekleştirmek için Windows’un yerleşik şifreleme kütüphanelerini kullandı. Ancak, bu yöntemin bir zayıflığı vardı; Windows API’si, saldırganın C&C sunucusuna geri iletilmesi gereken özel anahtarı oluşturuyordu. CryptoDefense’in yaratıcıları, geliştirilmiş bir fidye yazılımı olan CryptoWall’u geliştirmeye devam ettiler.

CTB-Locker, CryptorBit, SimplLocker ve CryptoWall arasında birçok benzerlik vardır, ancak bunların ilişkili olduğuna inanılmamaktadır. Bununla birlikte, CTB-Locker, proxy tabanlı ve botnet altyapıları yerine doğrudan bir TOR sunucusuna bağlı bir C&C içermektedir. 2016 yılında, CTB-Locker taktik değiştirdi ve web sitelerini hedef almaya başladı.

TeslaCrypt, 2015 yılında ortaya çıktı ve AES-256 ile dosyaları şifreledi ve AES-256 anahtarını şifrelemek için RSA-4096 kullandı. TeslaCrypt, TOR tabanlı bir C&C proxy sunucusu kullandı. 2016 yılında TeslaCrypt’in yaratıcıları, TeslaCrypt altyapısını beklenmedik bir şekilde kapattı ve ana şifre çözme anahtarlarını kamuya açıkladı, böylece TeslaCrypt fidye yazılımının sona ermesine yol açtı.

Chimaera, standart TOR tabanlı C&C’den farklı bir yol izledi ve kamu anahtarı ve özel anahtar şifrelemesine dayalı kendi eşler arası (P2P) C&C mesajlaşma sistemini (Bitmessage) uyguladı. Mesajlar tüm müşterilere yayınlanır ve yalnızca hedeflenen müşteri mesajı bir özel anahtar kullanarak şifreyi çözebilir. Chimaera, “doxing” adlı sahte bir tehdit ile birlikte gelir. Doxing, kurbanın kimliğini ve kişisel verilerini ifşa etmekle tehdit eden bir şantaj tekniğidir.

7ev3n fidye yazılımı hem dosya şifrelemesi hem de bilgisayar kilitleme işlevlerini gerçekleştirdi ve ödeme alınmazsa hassas bilgileri ifşa etmekle tehdit etti. 7ev3n, şifrelenmiş dosyalara eklenen dosya uzantılarına göre adlandırılan R4A ve R5A adlı dosya şifreleme yöntemlerini kullandı. R4A şifreleme algoritması, sabitlenmiş bir anahtarla basit bir “Exclusive OR” (XOR) fonksiyonuydu. R5A ise XOR anahtarını tersine mühendislik sürecini zorlaştıracak şekilde karmaşık hale getiren daha gelişmiş bir XOR tabanlı şifreleme yöntemiydi. Ancak, bu tür şifreleme, XOR anahtarına dayandığı için kırılabilir.

CryptXXX, RSA şifrelemesi ve özel bir P2P iletişim protokolü ile birlikte TOR tabanlı bir ödeme sistemi kullanır. Ayrıca, CryptXXX, dinamik bağlantı kütüphaneleri (Stiller.dll, StillerX.dll ve StillerZZZ.dll) şeklinde hesap kimlik bilgilerini çalan bir sürpriz de içerir. CryptXXX’in ilk sürümleri zayıf şifreleme kullanıyordu ve güvenlik uzmanları tarafından tersine mühendislik ile kırılabildi. Ancak, CryptXXX’in son sürümü, şifreleme kırılmasına karşı dayanıklı sağlam bir şifreleme kullanmaktadır.

Locky, 2016 yılında ortaya çıktı ve EDA2 tarafından kamuoyuna açıklanan bir kavram kanıtı kaynak kodu olan “Hidden Tear”dan türetildiği spekülasyonları yapılmaktadır. “Hidden Tear” kaynak kodunun mevcudiyeti, Locky’nin en ünlü olduğu bir dizi kopya fidye yazılımına yol açtı. Locky, RSA-2048 ve AES-1024 algoritmalarını kullanır, neredeyse fidye yazılımları için standart haline gelmiştir ve özel anahtarı uzak sunucularda depolar. Yine, Locky, TOR üzerinden özel şifreli iletişim kullanır ve ödeme için Bitcoin’i tercih eder.

Samas, ilk olarak 2016 yılının başlarında rapor edildi ve AES dosya şifrelemesi, TOR C&C ve Bitcoin ile ödeme gibi varsayılan bir yapılandırmayı benimsedi. Samas’ın yaratıcıları yaygın kampanyalar yürütmedi, bunun yerine şirketleri hedef aldı. Samas, suçluların kurbanlarıyla gerçek zamanlı iletişim kurabileceği bir iletişim kanalı içeriyordu.

KeRanger, AES şifreleme ve Bitcoin ile ödeme kombinasyonunu kullanarak 2016’da ortaya çıktı. Ancak, KeRanger, Apple OS X’i hedefleyerek devrim niteliğinde bir yenilik getirdi. Apple OS X, kötü amaçlı yazılımlara karşı yüksek bağışıklığa sahip olarak kabul ediliyordu. Suçlular, çalınmış bir güncelleme sertifikası kullanarak meşru imzalı bir Truva atı yarattılar. Bu geçerli sertifika, Truva atının yetkilendirilmiş bir güncelleme gibi görünmesini sağladı ve herhangi bir uyarı olmaksızın yüklendi.

Petya (2016’da popüler olan), standart şifreleme yapılandırmasından farklı bir yol izledi. Petya, bilgisayarın düşük düzeydeki bellek yapılandırmasına saldırmayı seçti; bu, ana önyükleme kaydını kötü amaçlı bir yürütülebilir dosya ile üzerine yazdı ve ardından ana dosya tablosunu şifreledi. Petya, herhangi bir karmaşık ayrıcalık artırma tekniği kullanmadı ve bu nedenle Windows, kullanıcının yönetici haklarını vermesini isteyen bir uyarı gösterdi.

Jigsaw, diğer fidye yazılımlarına benzer şekilde AES şifrelemesi kullandı. Önceki fidye yazılımı saldırıları, dosyaları silmekle ilgili sahte tehditler savururken, Jigsaw, ödeme almak için saldırı sırasında dosyaları silen ilk fidye yazılımıydı ve Jigsaw her yeniden başlatıldığında 1000 dosya silerdi.

ZCryptor (Mayıs 2016), kendi türünde bir ilk olarak, kendini diğer ağ cihazlarına kopyalayan bir fidye yazılımıdır. ZCryptor ilk olarak bir spam kampanyası aracılığıyla dağıtıldı, ancak ZCryptor’un gizli yayılma davranışı, enfeksiyonun, orijinal saldırı kampanyasının ötesine geçerek daha fazla yayılmasına neden oldu.

Cerber (Şubat 2016), diğer fidye yazılımı saldırılarına benzer şekilde AES şifreleme kullanır. Cerber, coğrafi olarak farkındadır ve eski Sovyetler Birliği ülkelerinde saldırı gerçekleştirmez ve herhangi bir dosyayı şifrelemeden kendini siler. Ayrıca, Cerber, bir yeraltı Rus forumunda hizmet olarak ticareti yapılmaktadır (RaaS).

Suçlular, kötü niyetli faaliyetlerini maksimize etmek, yani bunlardan para kazanmak için fırsatları değerlendirdiler. Şaşırtıcı olmayan bir şekilde, birçok suçlu, önceki fidye yazılımı türlerini benimseyip geliştirerek bu trende katıldı.

Erken dönem fidye yazılımları ilkeldi ve tehditleri büyük ölçüde abartılıydı, çünkü veriler ve cihaz genellikle kolayca kurtarılabiliyordu. Yıllar içinde, Cerber, TeslaCrypt, CTB-Locker ve CryptoWall gibi fidye yazılımı aileleri internette yayılırken fidye yazılımlarında önemli gelişmeler gözlemlendi.

Kötü kodlama uygulamaları, zayıf rastgeleleştirme ve yaratıcıların yaptığı diğer hatalar sayesinde, fidye yazılımlarının etkilerini geri almak için birçok şifre çözme aracı dağıtıldı. Ancak, son zamanlarda fidye yazılımları, analize karşı dirençli sağlam bir şifreleme uygulamasına evrilmiştir.

60’tan fazla fidye yazılımı ailesinin varlığıyla, son 12 ayda giderek artan sayıda sofistike saldırı kampanyası görülmüştür. Fidye yazılımı, artık gizli bir C&C ile birlikte gelişmiş bir sosyal mühendislikle birleştirilmiş sağlam bir şifreleme uygulamasıdır.

Fidye Yazılımlarında Ödeme Yöntemleri: Suçluların Para Kazanma Taktikleri ve Bitcoin’in Rolü

Fidye yazılımı, çevrimiçi suç faaliyetlerini ödüllendiren ve kar amacı güden bir iş modelidir. Suçlular, gelir elde etmeye çalışırlar ve bu nedenle bir ödeme yöntemi (paraya çevirme) esastır. Daha önce belirtildiği gibi, Joseph Popp’un ilk fidye talebi, posta kutusu aracılığıyla yapılmıştı. Bu yöntem anonim değildir, çünkü polis, fiziksel konumu izleyebilir ve tahsilat sırasında müdahale edebilir. Yıllar içinde suçlular, birçok ödeme tekniği benimsemiştir.

Mobil telefon kilitleyicilerinin favorisi olan premium numaralara kısa mesaj hizmeti bunlardan biridir. Hediye çekleri de başka bir yöntemdir: Bu hediye çekleri daha sonra eBay gibi açık artırma sitelerinde yeniden satılır ve talihsiz alıcı, sonuçlarıyla başa çıkmak zorunda kalır.

Ödeme hizmetleri de kullanılmıştır: YandexMoney (PayPal’a benzer bir Rus web sitesi), fidye notunda belirtilen bir Yandex hesabına ödeme yapılmasını gerektiren ilk çevrimiçi ödeme hizmetlerinden biriydi. Diğer popüler hizmetler arasında Costa Rica’daki bir Liberty Reserve hesabına ve şimdi başarısız olan Kanada merkezli E-Gold hesabına ödeme yapılması yer alıyordu. Suçlular, bu hizmetlerin banka hesaplarına bağlı olması ve izlenebilir olması nedeniyle, bu yöntemlerin ideal olmadığını düşündüler.

Ön ödemeli hizmetler bir zamanlar en yaygın fidye ödeme yöntemiydi ve Ukash, Paysafecard ve Moneypak gibi çevrimiçi ödeme sistemleri kullanılıyordu. Bu çevrimiçi ödeme yöntemleri doğrudan bir banka hesabına bağlı olmadığından, fidye ödemesinin izlenme olasılığını azaltır. Suçlular, bu sistemleri hediye çeklerinde olduğu gibi, ön ödemeli çekleri çevrimiçi olarak yeniden satarak kullanmışlardır.

Dijital para birimi (kripto para birimi), kullanıcıların kredi karşılığında mal ve hizmet takası yapmasına olanak tanır. Bitcoin, suçlular tarafından ‘fidye ödemesi’ ve ‘diğer suçlulara hizmetler için ödeme yapma’ konusunda suç ekosistemlerini beslemek için benimsenmiştir. Bankalarla bağlantılı olmamasına ve bazıları tarafından şüpheli bir para birimi olarak algılanmasına rağmen, Bitcoin’in popülaritesi hızla artmıştır ve dolaşımda tahmini 12 milyon Bitcoin bulunmaktadır.

Bitcoin, finansal kurumlarla (bankalar) veya PayPal gibi merkezi ödeme sistemleriyle bağlantısı olmayan bir P2P ödeme sistemidir. Bu nedenle, mükerrer işlemleri önlemek amacıyla, tüm Bitcoin işlemleri (Blockchain), gönderen ve alıcı adreslerini birbirine bağlayan halka açık bir defterde tutulur. Ancak, Bitcoin bir miktar anonimliğe sahiptir, çünkü gönderen ve alıcı adresleri, geleneksel bir hesap yerine takma adlarla bağlantılı olan, genel anahtar şifreleme algoritmalarının çıktısının hashlenmesiyle oluşturulur.

Bitcoin’in anonimliğe sahip olduğu (takma adlı) algısı, suçlular için cezbedicidir ve birçok fidye yazılımı kampanyası artık Bitcoin ile ödeme talep etmektedir. Bitcoin, yasa dışı fonların anında transferini kolaylaştırır. Diğer çevrimiçi suç türleri (örneğin veri hırsızlığı) doğrudan fon transferi avantajı sunmaz, çünkü çalınan verilerin paraya çevrilmesi için verilerin satılması veya bilgilerin başka bir saldırı başlatmak için kullanılması gerekir, bu da suçlunun fonları elde etmesini sağlar.

Fidye Yazılımı Saldırılarında Veri Kurtarma ve Adli Bilişimin Gücü: Kaybettiğiniz Verileri Geri Almanın Yolları

2017 yılı, fidye yazılımının hem işletmelere hem de bireylere zarar vermeye devam ettiğini gördü. Bu saldırılarla karşı karşıya kalan kullanıcıların, özel ve ticari açıdan hassas verilerin kaybını önlemek veya hafifletmek için harekete geçmeleri gerekmektedir. Suçlular büyük bir kararlılık göstermiştir ve kullanıcıların bir saldırı sonrasında verilerini nasıl kurtaracaklarına dair bir strateji belirlemeleri gerekmektedir.

Fidye Ödeme: Genel tavsiye, “Fidyeyi ödemeyin” şeklindedir. Ancak, tüm diğer seçenekler başarısız olduğunda, bazı kurbanlar 200 veya 300 poundluk bir fidyeyi, geri alınamaz verilerini kurtarmanın en basit yolu olarak görmektedir. Fidye yazılımının gizli doğası gereği, fidyeyi ödeyen kurbanların sayısını doğrulamak zordur, ancak WannaCry Bitcoin cüzdanlarını takip etmek için oluşturulan bir Twitter hesabı, birçok kurbanın fidyeyi ödediğini göstermiştir. Bununla birlikte, suçlularla uğraşırken kurbanın tüm verilerini geri alacağına dair hiçbir garanti yoktur. Fidye yazılımı, teknik beceri düzeyi düşük olan birçok kullanıcıyı hedef alır ve bu nedenle fidye yazılımı yaratıcıları, en acemi kullanıcıların bile Bitcoin ile fidye ödeyebilmesini sağlamak için büyük çaba sarf etmişlerdir.

Şifre Çözme Araçları ve Hizmetleri: Fidye yazılımında sağlam bir şifreleme algoritması uygulandığında, kurbanın yedekleme sistemi olmadıkça veri kurtarma neredeyse imkansız hale gelir. Ancak, bu fidye yazılımı yaratıcıları da hatasız değildir ve zayıf şifre çözme anahtar yönetimi, bu anahtarların bulunmasına ve fidye yazılımını geri almak için şifre çözme araçlarının geliştirilmesine yol açmıştır. Kullanıcılar, suçluların şifre anahtar yönetimindeki zayıflıklarına güvenmek yerine, doğrulanmış bir yedekleme sistemi kurmalıdır.

Suçlulara karşı bu savaşta kaydedilen önemli bir başarı, McAfee ve Kaspersky tarafından geliştirilen “Shade Fidye Yazılımı Şifre Çözme Aracı”dır. Diğer güvenlik satıcıları ve kolluk kuvvetleriyle iş birliği içinde çalışan bu firmalar, Shade fidye yazılımı için şifre çözme anahtarlarını elde etmeyi başarmışlardır.

Uzman Hizmetleri: Bazı şirketler, veri şifre çözme çözümleri sunmaktadır (genellikle kamuya açık anahtarlara dayalı olarak), ancak bu şirketlerin verileri şifre çözme yetenekleri, elde edilen ve kullanılabilir hale getirilen şifreleme anahtarlarıyla sınırlıdır.

AVG, sınırlı varyasyonlara sahip fidye yazılımları için ücretsiz şifre çözme araçları sunmaktadır, ancak fidye yazılımı yaratıcıları, anahtar yönetim yaklaşımlarını geliştirerek buna karşı koymaktadır. Bu kurtarma yöntemleri, birkaç fidye yazılımı saldırısıyla sınırlıdır ve kurbanlar, bunu sağlam bir kurtarma yöntemi olarak görmemelidir.

Yedekleme Stratejisi: Bir yedekleme sistemi, fidye yazılımı saldırılarına karşı en iyi yaklaşımdır. Herhangi bir kötü amaçlı yazılım enfeksiyonunda olduğu gibi, kullanıcı farkındalığı ve eğitimi sınırlıdır ve sistemler sonunda tehlikeye düşebilir. Yedekleme sistemi olmadığında, kurban, suçluların verileri geri vermesine (fidye ödemesinden sonra) veya verileri şifre çözmek için özel bir araca güvenmek zorunda kalır. Kapsamlı bir veri yedekleme planı olduğunda, özellikle sunucular, dizüstü bilgisayarlar ve bulut uygulamaları arasında otomatik ve sürekli yedeklemeleri içeren bir plan, kurbanların ilk fidye yazılımı enfeksiyonu kaldırıldıktan sonra verilerini kolayca geri yüklemesini sağlar ve böylece fidye yazılımının etkisini etkisiz hale getirir.

Fidye Yazılımı Saldırılarında Adli Bilişimin Rolü

- Kanıt Toplama: Fidye yazılımı saldırısı gerçekleştiğinde, adli bilişim uzmanları, sistemlerdeki izleri toplayarak saldırının kaynağını ve yöntemini belirlemeye çalışır. Bu süreçte, saldırı sırasında kullanılan IP adresleri, e-posta hesapları ve ödeme yöntemleri gibi bilgiler toplanır.

- Saldırı Analizi: Fidye yazılımının kullandığı şifreleme algoritmaları, bulaşma yolları ve komuta-kontrol (C&C) altyapısı analiz edilerek, saldırının nasıl gerçekleştirildiği anlaşılır. Bu analizler, benzer saldırıların önlenmesine yönelik güvenlik önlemleri geliştirilmesine katkı sağlar.

- Şifre Çözme: Bazı durumlarda, fidye yazılımı yaratıcılarının yaptığı hatalar veya zayıf şifreleme uygulamaları, adli bilişim uzmanlarının şifreyi çözmesine olanak tanır. Ancak, bu tür başarılar sınırlıdır ve genellikle güçlü şifreleme algoritmaları kullanıldığında veri kurtarma imkansız hale gelir.

- Suçluların Tespiti: Fidye yazılımı saldırılarında, suçluların izini sürmek zordur. Ancak, adli bilişim uzmanları, Bitcoin transferlerini izleyerek veya saldırganların hata yapması durumunda izlerini takip ederek suçluları tespit edebilir.

Fidye Yazılımına Karşı Alınabilecek Önlemler

Fidye yazılımı saldırılarına karşı en etkili önlem, sağlam bir yedekleme stratejisinin uygulanmasıdır. Verilerin düzenli olarak yedeklenmesi ve bu yedeklerin güvenli bir şekilde saklanması, saldırı sonrası verilerin geri kazanılmasını sağlar. Ayrıca, kullanıcıların farkındalık düzeyinin artırılması ve şüpheli e-postalar veya bağlantılar konusunda dikkatli olmaları teşvik edilmelidir.

Ayrıca, işletmelerin ve bireylerin fidye ödemekten kaçınmaları önerilir. Fidye ödemek, suçluların bu tür saldırılara devam etmelerini teşvik eder ve ödemenin ardından verilerin geri alınacağına dair bir garanti yoktur.

2024 yılı itibariyle ise popüler ve tehlikeli ransomware grupları arasında LockBit 3.0, Clop, ALPHV (BlackCat), BianLian, ve Royal öne çıkıyor.

- LockBit 3.0: 2024’te de en aktif ransomware grubu olarak öne çıkıyor. Bu grup, Ransomware-as-a-Service (RaaS) modeliyle çalışıyor ve genellikle büyük işletmeler ve devlet kurumlarını hedef alıyor.

- Clop: Clop, özellikle büyük çaplı saldırılar ve yüksek fidye talepleriyle biliniyor. Bu yıl içinde yüzlerce saldırı gerçekleştirdi ve dünya genelinde pek çok sektörü etkiledi.

- ALPHV (BlackCat): Bu grup, karmaşık saldırı yöntemleriyle tanınıyor ve hem Windows hem de Linux sistemlerini hedef alıyor. Triple extortion (üçlü şantaj) yöntemi kullanarak fidye taleplerini daha da baskıcı hale getiriyor.

- BianLian: 2022’de ortaya çıkan bu grup, özellikle ABD ve Avustralya’daki kritik altyapı sektörlerini hedef alıyor. Uzaktan Masaüstü Protokolü (RDP) gibi araçları kullanarak sistemlere sızıyor ve fidye taleplerinde bulunuyor.

- Royal: Bu grup, genellikle eğitim, sağlık ve üretim sektörlerini hedef alıyor. Büyük miktarda veri şifreleyerek ve sızdırarak fidye taleplerinde bulunuyor.

KAYNAKÇA

- Furnell, S., & Emm, D. (2017). The ABC of ransomware protection. Computer Fraud & Security, 2017(10), 5-11.

- Nagar, G. (2024). The Evolution of Ransomware: Tactics, Techniques, and Mitigation Strategies. International Journal of Scientific Research and Management (IJSRM), 12(06), 1282-1298. doi: 10.18535/ijsrm/v12i06.ec09.

- O’Kane, P., Sezer, S., & Carlin, D. (2018). Evolution of ransomware. IET Networks, 7(5), 204-215. doi: 10.1049/iet-net.2017.0207.

- Richardson, R., & North, M. M. (2017). Ransomware: Evolution, mitigation and prevention. International Management Review, 13(1), 10-19.

- Temara, S. (2024). The Ransomware Epidemic: Recent Cybersecurity Incidents Demystified. Asian Journal of Applied Research and Review, 18(3), 610-620. doi: 10.9734/AJARR/2024/v18i3610.

Comments are closed