Giriş

Günümüzün karmaşık ve sürekli evrilen tehdit ortamında, yalnızca tek bir güvenlik önlemiyle korunmak yeterli değildir. O tek katmanın ihlali, kritik sistem ve verilerin doğrudan açığa çıkmasına neden olabilir. İşte bu nedenle Defense in Depth (Katmanlı Güvenlik) prensibi, siber güvenlik dünyasında büyük önem taşır. Özellikle Microsoft Azure gibi bulut platformlarında, çok katmanlı güvenlik kontrollerinin uygulanması, bilgi ve kaynakların korunmasında temel stratejilerden biridir.

Katmanlı güvenlik yaklaşımı; her biri farklı güvenlik fonksiyonları üstlenen, birbirini tamamlayan koruma katmanları içerir. Bu katmanlardan biri başarısız olsa veya atlatılsa dahi, sonraki katmanlar saldırıyı yavaşlatabilir, durdurabilir veya tespit edebilir. Böylece, saldırı süresi uzar, ihlaller erken aşamada fark edilir ve müdahale imkanları artar.

Bunu ortaçağ kalesi güvenliği ile benzetebiliriz: Kale yalnızca güçlü bir ana kapıya sahip değildir. Dış surlar, hendekler, iç surlar, gözetleme kuleleri ve nöbetçiler gibi çok sayıda engel içerir. Saldırganın amacına ulaşabilmesi için bu engellerin tamamını aşması gerekir. Defense in Depth yaklaşımı da aynı şekilde, BT sistemleri üzerinde katman katman güvenlik önlemleri inşa eder.

Katmanlı Güvenliğin Katmanları

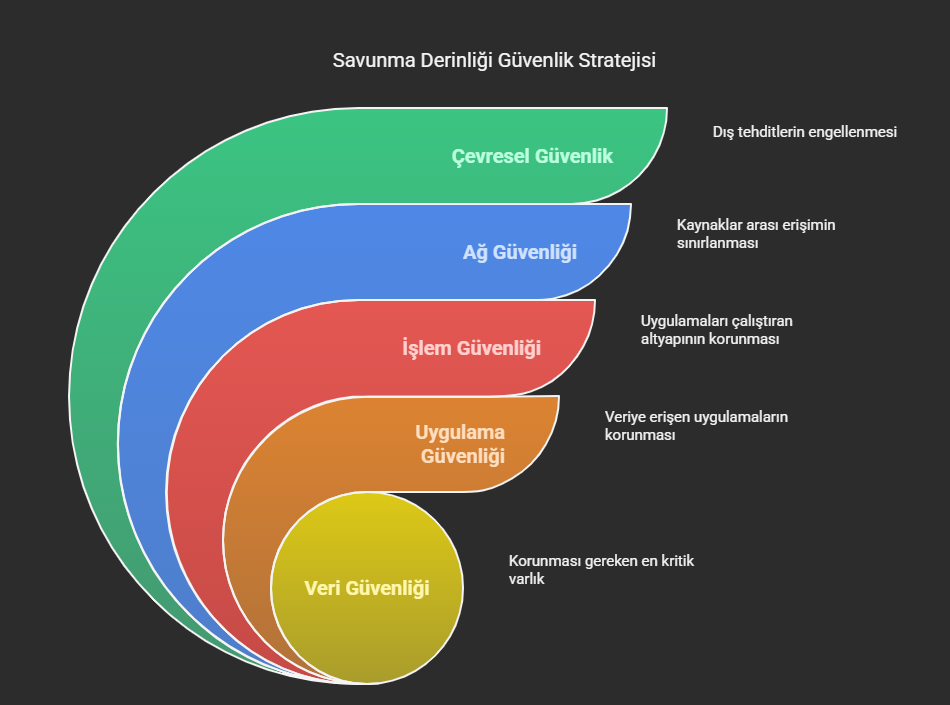

Defense in Depth stratejisi genellikle “soğan modeli” şeklinde görselleştirilir. Merkezdeki en değerli varlık (veri) yer alır ve onun etrafında giderek genişleyen güvenlik katmanları konumlandırılır.

Uygulama biçimi ortama göre farklılık gösterse de temel katmanlar genellikle aşağıdaki gibidir:

Veri Güvenliği (Data Security)

- Odağı: Korunması gereken en kritik varlık olan verinin bizzat kendisi.

- Kontroller:

- Verinin hem dinlenme (at rest) hem de iletim (in transit) halindeyken şifrelenmesi

- Veri sınıflandırmasına dayalı erişim denetimi

- DLP (Data Loss Prevention) politikalarının uygulanması

- Erişimlerin loglanması ve denetlenmesi

Veri güvenliği stratejisinin etkin olabilmesi için, kurumların hangi tür veriye sahip olduklarını ve bu verinin hangi hassasiyet düzeyine ait olduğunu net biçimde tanımlamaları gerekir.

Uygulama Güvenliği (Application Security)

- Odağı: Veriye erişen ve onu işleyen uygulamaların korunması.

- Kontroller:

- Güvenli yazılım geliştirme uygulamaları (secure coding practices)

- Hızlı ve düzenli yama yönetimi

- Uygulama şifrelerinin güvenli şekilde saklanması (örn. Azure Key Vault)

- Web Application Firewall (WAF) kullanımı ile SQL injection ve XSS gibi saldırıların engellenmesi

Uygulama seviyesindeki güvenlik, genellikle siber saldırganların ilk hedefi olduğundan kritik öneme sahiptir.

İşlem (Compute) Güvenliği

- Odağı: Uygulamaları çalıştıran sanal makineler (VM), konteynerler veya sunucusuz (serverless) işlevlerin korunması.

- Kontroller:

- Uç nokta güvenliği çözümleri (endpoint protection)

- İşletim sistemi yamalarının ve konfigürasyonlarının güncel tutulması

- Host bazlı güvenlik duvarları

- Zararlı yazılım koruma çözümleri

- Tehdit algılama servislerinin entegrasyonu (örn. Azure Defender)

Bu katmandaki sorumluluk, hizmet modeli türüne göre değişir: IaaS ortamlarında bu sorumluluk büyük ölçüde kullanıcıya aitken, PaaS yapılarında altyapı güvenliği genellikle bulut sağlayıcısı tarafından sağlanır.

Ağ Güvenliği (Network Security)

Zero Trust ağı ilkeleri: “Asla güvenme, her zaman doğrula”

Odağı: Kaynaklar arası ağ erişimini sınırlamak ve yetkisiz bağlantıları engellemek.

Kontroller:

- Sanal ağlar (VNet) ve alt ağlar (subnet) ile ağ segmentasyonu

- NSG (Network Security Group) ve Azure Firewall ile IP/port/protokol bazlı trafik kontrolü

- En az yetki ilkesinin uygulanması (least privilege)

- Özel bağlantı seçeneklerinin kullanılması (VPN, ExpressRoute)

Çevresel Güvenlik (Perimeter Security)

- Odağı: Organizasyon ağı ile güvenilmeyen dış ağlar (örneğin internet) arasındaki sınırın korunması.

- Kontroller:

- Edge firewall çözümleri (Azure Firewall gibi)

- DDoS koruma servisleri (Azure DDoS Protection)

- Saldırı tespit ve önleme sistemleri (IDPS)

Amaç, tehditleri mümkün olduğunca dış çemberde tespit edip filtreleyerek iç sistemlere ulaşmalarını engellemektir.

Kimlik ve Erişim Yönetimi (Identity & Access Management – IAM)

- Odağı: Kaynaklara yalnızca yetkili ve doğrulanmış kullanıcıların erişmesini sağlamak.

- Kontroller:

- Çok faktörlü kimlik doğrulama (MFA)

- Role-Based Access Control (RBAC)

- Şartlı erişim ilkeleri (Conditional Access): Kullanıcı konumu, cihaz durumu, oturum riski gibi kriterlere göre erişim kararları

- Erişim incelemeleri ve loglama

Bulut çağında “kimlik” artık yeni güvenlik sınırıdır ve IAM katmanı çoğu zaman saldırganların hedef aldığı ilk noktadır.

Fiziksel Güvenlik (Physical Security)

- Odağı: Veri merkezleri, donanım altyapısı ve fiziksel erişim güvenliği.

- Kontroller:

- Fiziksel erişim denetimleri (güvenlik görevlileri, biyometrik tarayıcılar)

- Ortam kontrolleri (ısı, nem, yangın güvenliği)

- Donanımın güvenli imhası

Bu katman, Azure gibi kamu bulutları için Microsoft gibi sağlayıcıların sorumluluğundadır ve kullanıcılar bu altyapıya doğrudan erişemez.

Entegrasyon: Zero Trust ve CIA Triadı

Zero Trust Modeli ile Uyum

Defense in Depth yaklaşımı, Zero Trust modeliyle güçlü bir uyum içindedir. Zero Trust anlayışı, ağ içi veya dışı fark etmeksizin tüm taleplerin doğrulanmasını esas alır. Bu modelde varsayım, sistemin zaten ihlal edilmiş olabileceğidir. Bu nedenle her erişim isteği detaylı olarak değerlendirilir.

CIA Güvenlik Üçlemesi ile İlişki

| İlke | Açıklama |

| Gizlilik (Confidentiality) | Yetkisiz kişilerin verilere erişimini engellemek (IAM, şifreleme, ağ segmentasyonu ile sağlanır) |

| Bütünlük (Integrity) | Verilerin izinsiz veya hatalı biçimde değiştirilmesini önlemek (erişim kontrolü, dijital imzalar) |

| Erişilebilirlik (Availability) | Verilerin ve sistemlerin ihtiyaç duyulduğunda erişilebilir olması (yük dengeleme, DDoS koruma, yedeklilik) |

Sonuç

Defense in Depth, “tek bir güvenlik katmanı yeterlidir” anlayışını reddeder. Bunun yerine, her biri farklı bir işlevi yerine getiren birden çok güvenlik kontrolünün katmanlar halinde uygulanmasını savunur. Bu sayede saldırganların ilerlemesi zorlaşır, tespit süresi kısalır ve müdahale süresi kazanılır.

Bu yaklaşım, her güvenlik katmanını risk ve varlık önem derecesine göre yapılandırır. Önemli olan her kontrolü uygulamak değil, hangi kontrollerin hangi varlıkları koruyacağına stratejik şekilde karar vermektir.

Özellikle Azure gibi bulut platformlarında, veriden başlayarak kimlik, uygulama, işlem, ağ, çevre ve fiziksel katmanlara kadar uzanan kapsamlı bir güvenlik zinciri kurmak; kurumların saldırı yüzeyini azaltır ve genel güvenlik duruşlarını önemli ölçüde güçlendirir.

Comments are closed