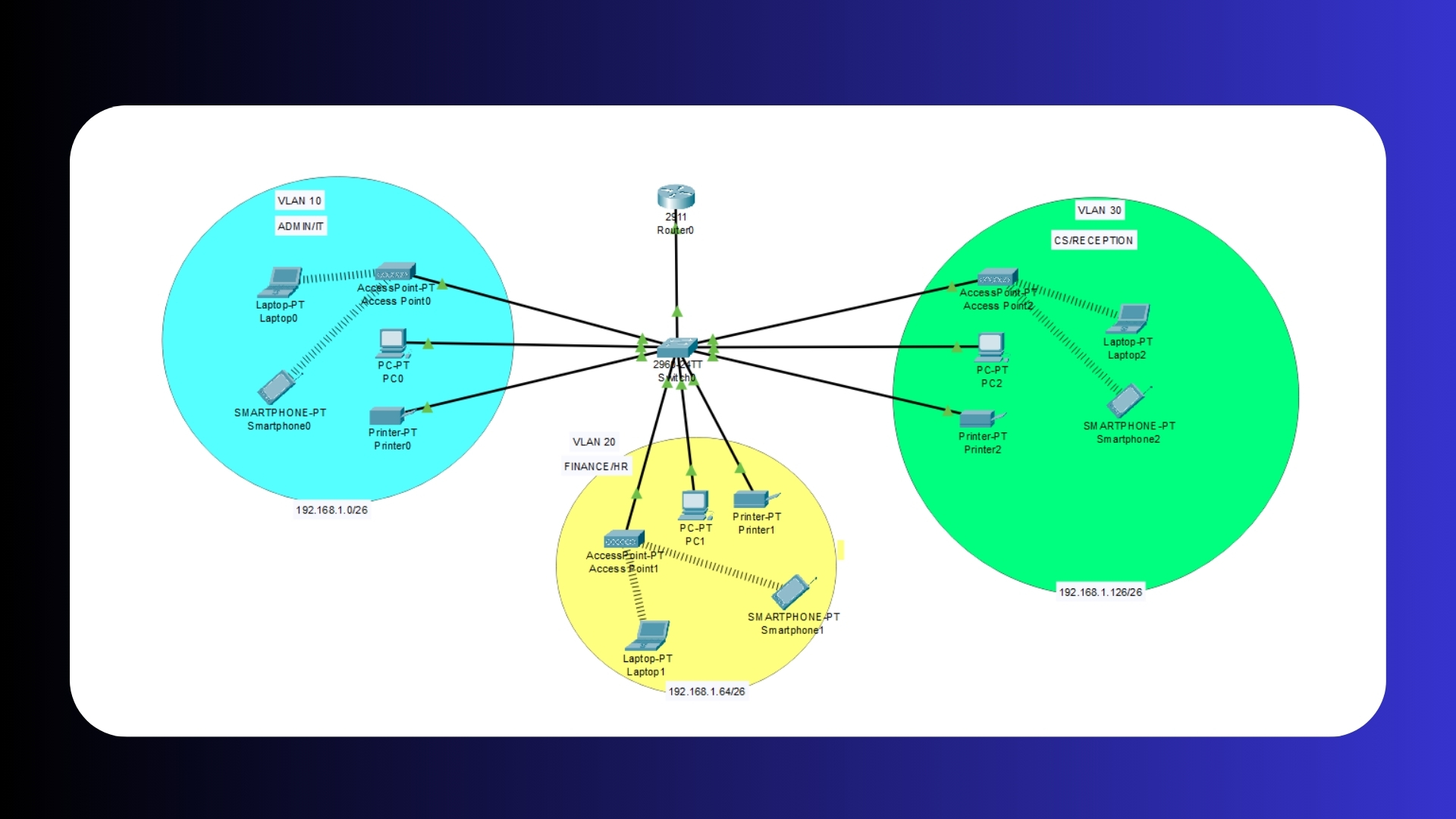

Cisco Packet Tracer ile Ofis Ağı Kurulumu: VLAN, Wi-Fi ve DHCP Uygulaması

XYZ şirketi, Doğu Avustralya’da yeni bir şube açmayı planlıyor. Bu şube, genel merkez ağıyla bağlantısız çalışacak şekilde yapılandırılacak. Bu doğrultuda, Admin/IT, Finance/HR ve Customer Service[…]

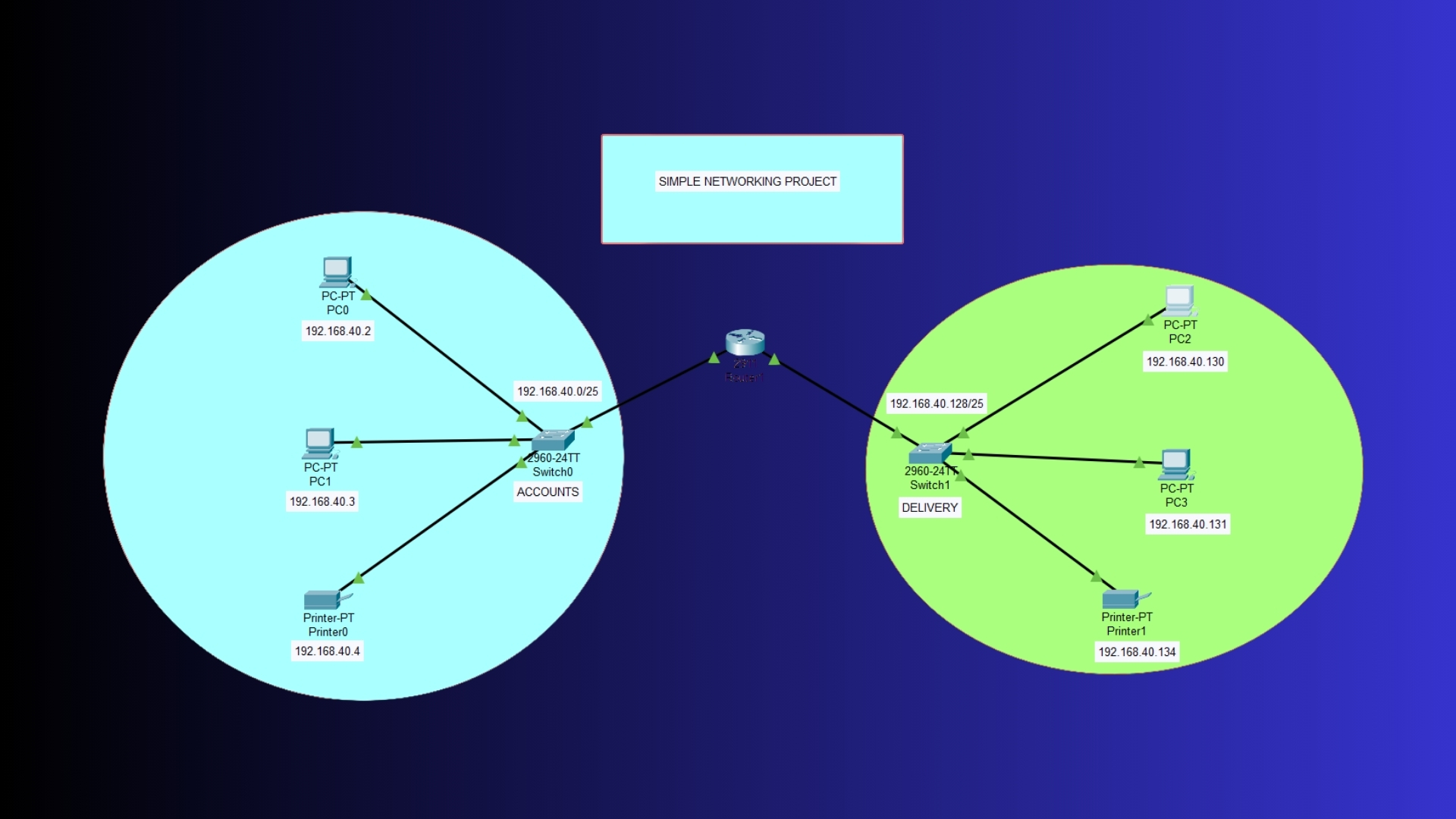

Cisco Packet Tracer ile ACCOUNTS ve DELIVERY Departmanları Arasında Ağ Tasarımı ve Konfigürasyonu

Bu proje, iki farklı departmanın (ACCOUNTS ve DELIVERY) bir yönlendirici (Router) aracılığıyla birbirine bağlandığı basit bir ağ yapısını Cisco Packet Tracer ortamında oluşturmayı amaçlamaktadır. Her[…]

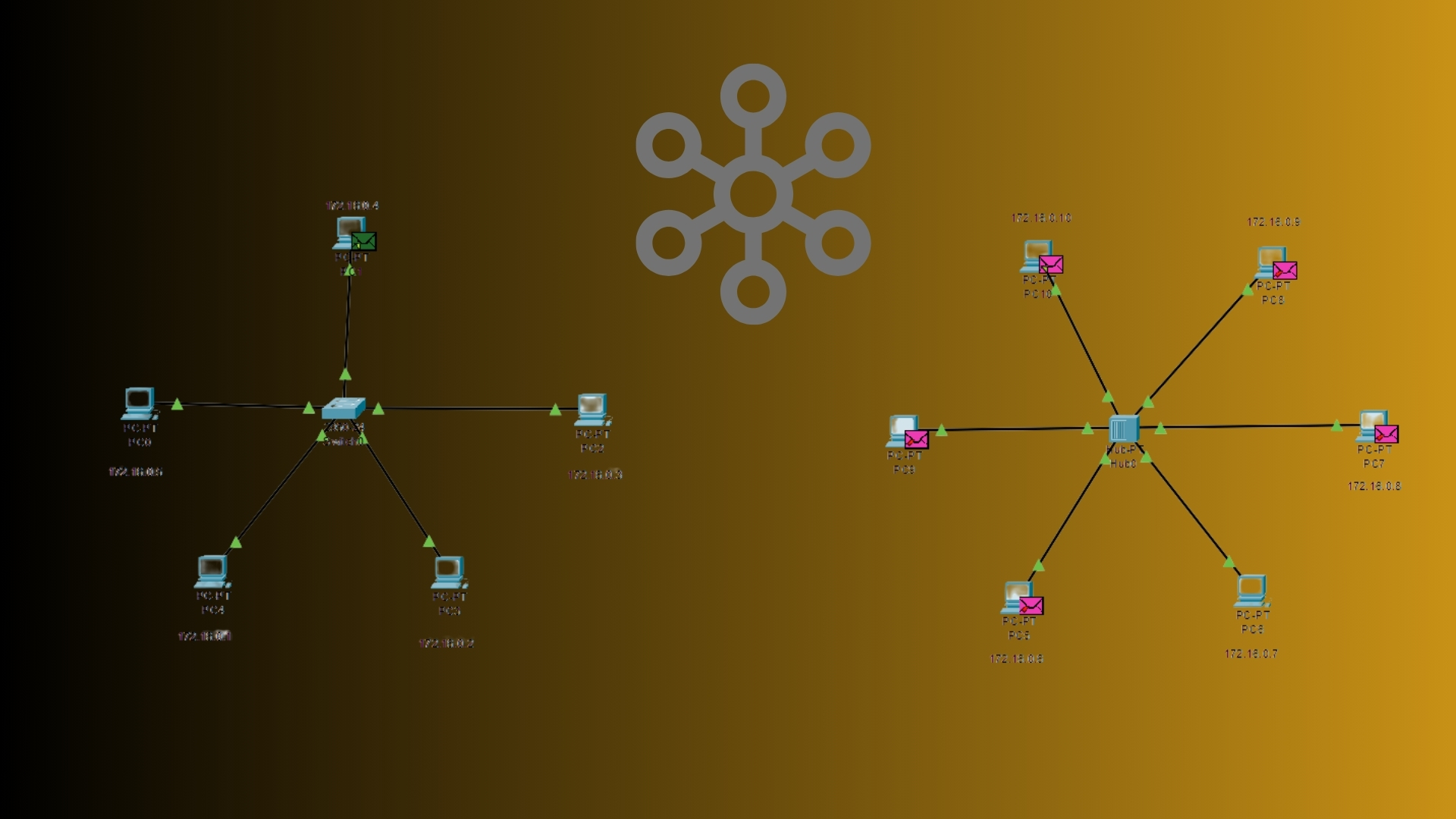

Cisco Packet Tracer ile Star Topolojisi Uygulaması ve ICMP Simülasyonu

Ağ topolojileri, ağ mimarisinin temel yapı taşlarıdır ve doğru bir topoloji seçimi, ağın performansı, ölçeklenebilirliği ve yönetilebilirliği açısından kritik önem taşır.

Network Access Control (NAC) in Modern Cybersecurity

Network Access Control (NAC) is a security framework that governs how devices and users access an enterprise network. At its core, NAC solutions define and[…]

Defense in Depth (Katmanlı Güvenlik) Anlayışı: Güçlü Bir Güvenlik İçin Katmanlı Strateji

Günümüzün karmaşık ve sürekli evrilen tehdit ortamında, yalnızca tek bir güvenlik önlemiyle korunmak yeterli değildir. O tek katmanın ihlali, kritik sistem ve verilerin doğrudan açığa[…]

PRTG Network Monitor ile MPLS Üzerinden Monitoring Mümkün mü?

MPLS (Multiprotocol Label Switching), farklı lokasyonları birbirine güvenli ve hızlı bir şekilde bağlayan, özellikle kurumsal WAN çözümlerinde tercih edilen bir yönlendirme teknolojisidir.

Siber Tehdit İstihbaratının Zamansal Dinamiklerinin İncelenmesi

Güvenlik İhlali Göstergeleri (Indicator of Compromise, IoC), siber tehditlerin hızlı tespit edilip etkisiz hale getirilmesinde kritik bir rol oynar.

CVE Programlarında ABD Finansmanının Sona Ermesi

Kar amacı gütmeyen kamu yüklenicisi olan MITRE, bu ayın başlarında yaptığı ek açıklamada, Trump yönetiminin Devlet Verimliliği Departmanı (DOGE) kapsamında alınan tasarruf tedbirleri doğrultusunda, 28[…]

miniOrange: Kimlik ve Erişim Yönetimi Çözümlerinin Teknik Özellikleri

miniOrange, 2012 yılında kurulmuş, merkezi Hindistan’da olan ve 15.000’den fazla kurumsal müşteriye hizmet veren global ölçekte bir siber güvenlik firmasıdır.

Firewall’un İlk Günleri: 90’ların Güvenlik Algısı

1990’lı yıllar, internetin hızla yaygınlaşmasıyla birlikte siber güvenlik anlayışının köklü değişimlere uğradığı bir dönemdir. Bu makalede, o dönemde ortaya çıkan güvenlik duvarı (firewall) kavramının tarihi[…]