31 Temmuz 2024’te Hindistan’daki yaklaşık 300 küçük yerel bankayı etkileyen büyük bir fidye yazılımı saldırısı, ödeme sistemlerinin geçici olarak kapatılmasına neden oldu. Bu saldırı, küçük bankalara bankacılık teknolojisi sağlayan C-Edge Technologies‘i hedef aldı.

Saldırının Etkileri

Fidye yazılımı saldırısı, bankacılık ve ödeme sistemleri düzenleyicisi olan Hindistan Merkez Bankası (RBI) ve Ulusal Ödeme Kurumu (NPCI) tarafından yönetilen ödeme sistemlerinde ciddi aksamalar yarattı. NPCI, Çarşamba günü geç saatlerde yaptığı kamuya açık bir duyuruda, “C-Edge Technologies‘in perakende ödeme sistemlerine erişimini geçici olarak izole ettiklerini” belirtti. Bu izolasyon süresince, C-Edge tarafından hizmet verilen bankaların müşterileri ödeme sistemlerine erişemeyecekler.

Kaynaklar, ülke genelindeki 300 küçük bankanın geniş ödeme ağı dışına izole edildiğini ve bu durumun ülkenin ödeme sistemi hacminin sadece %0.5’ini etkilediğini belirtti. Hindistan’da yaklaşık 1.500 kooperatif ve bölgesel banka bulunuyor ve bu saldırıdan etkilenenlerin büyük çoğunluğunu bu bankalar oluşturuyor.

NPCI, saldırının yayılmasını önlemek için bir denetim başlattı. RBI ve Hindistan siber güvenlik otoriteleri, son birkaç hafta içinde bankaları olası siber saldırılar konusunda uyardı.

C-Edge Technologies ve Hindistan Merkez Bankası (RBI), NPCI, saldırının etkisini sınırlamak için hızlı bir şekilde harekete geçti ve etkilenen bankaların müşterilerine hizmetlerin ne zaman yeniden başlayacağı konusunda bilgi verdi.

Bu olay, Hindistan’daki bankacılık ve ödeme sistemlerinin siber güvenlik konusundaki hassasiyetini bir kez daha gözler önüne serdi. Bankaların, sistemlerini güncellemeleri ve güvenlik önlemlerini artırmaları gerektiği bir kez daha vurgulandı.

DEĞERLENDİRME

Saldırının Vektörü:

Fidye yazılımı, büyük olasılıkla C-Edge Technologies‘in merkezi sistemlerine veya bu sistemlerle entegre olan yazılım altyapısına bir saldırı ile yayıldı. Saldırganlar, zafiyetleri kullanarak ya da kötü niyetli e-postalar gibi sosyal mühendislik yöntemleriyle sistemlere erişim sağlamış olabilirler.

Saldırının Yayılımı:

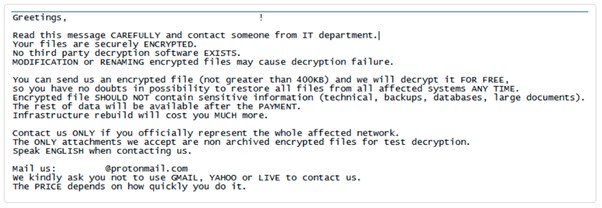

Fidye yazılımı, bankaların ödeme sistemleri ve veri tabanları gibi kritik altyapılarını hedef alarak bu sistemleri şifreledi ve böylece sistemlerin kullanımını engelledi. Özellikle, C-Edge Technologies‘in hizmet verdiği bankaların ödeme sistemleri izole edildi ve sistemlere erişim kısıtlandı.

Saldırı, bankaların ödeme sistemlerini ve müşterilerin günlük bankacılık işlemlerini önemli ölçüde etkiledi. Bu durum, ATM’lerden para çekme işlemlerini etkilemezken, elektronik transferler ve kart ödemeleri gibi işlemler durduruldu. NPCI, saldırının etkisini sınırlamak için C-Edge Technologies‘i izolasyon altına aldı. Bu önlem, saldırının daha geniş bir ödeme ağına yayılmasını önlemek için kritik bir adımdı. Ayrıca, RBI ve Hindistan siber güvenlik otoriteleri, bankaları ve diğer finansal kuruluşları olası siber saldırılara karşı uyardı. NPCI, saldırının yayılmasını önlemek ve sistemlerin güvenliğini sağlamak için bir denetim başlattı. Bankaların sistemlerinde kullanılan yazılımların güncellenmesi ve güvenlik yamalarının uygulanması gerektiği vurgulandı. Etkilenen sistemlerin kurtarılması için yedeklemelerin kullanılması ve gerekli güvenlik güncellemelerinin yapılması gerektiği belirtildi. Ayrıca, saldırının ana temel nedeninin belirlenmesi ve gelecekte benzer saldırıların önlenmesi için kapsamlı bir analiz yapılması önemlidir.

ÖNERİLER

Sistemlerin güncel tutulması ve güvenlik yamalarının düzenli olarak uygulanması gerekir.

Kritik sistemler arasında ağ izolasyonu yaparak saldırıların yayılmasını önlemek gerekir.

Çalışanlara sosyal mühendislik saldırılarına karşı farkındalık eğitimi verilmesi gerekir.

Düzenli yedeklemelerin yapılması ve acil durum kurtarma planlarının oluşturulması gerekir.

Bu saldırı, Hindistan’daki bankacılık ve ödeme sistemlerinin siber güvenlik konusundaki hassasiyetini ve güvenlik önlemlerinin önemini bir kez daha gözler önüne serdi. Bankaların, sistemlerini güncellemeleri ve güvenlik önlemlerini artırmaları gerektiği bir kez daha böylelikle vurgulandı.

BANKANIN SALDIRI SONRASINDA YAPTIKLARI

NPCI, saldırının yayılmasını önlemek amacıyla bu bankaları ülkenin perakende ödeme sistemine erişimden geçici olarak izole etti. Bir adli denetim firması tarafından yapılan güvenlik incelemesi, saldırının bankaların sistemlerine yayılmadığını ve sadece C-Edge‘in sistemleriyle sınırlı kaldığını doğruladı. NPCI, etkilenen bankaların artık Birleşik Ödeme Arayüzü (UPI) ve NPCI tarafından işletilen diğer ödeme sistemleri aracılığıyla ödemelere devam edebileceğini açıkladı. Saldırının, C-Edge Technologies‘in önemli bir iş ortağı olan Brontoo Technology Solutions‘u etkilediği ve CloudSEK adlı siber güvenlik firması tarafından Perşembe günü yayımlanan bir rapora göre, RansomEXX adlı bir fidye yazılımı grubu tarafından gerçekleştirildiği belirtildi.

RansomEXX Grubu Kimdir?

RansomExx, dünya genelinde siber saldırılar gerçekleştirmeye devam eden en yeni fidye yazılımı gruplarından biri olarak bilinir. 2018’den beri faaliyet gösteren RansomExx, 2020’de yüksek profilli organizasyonlara saldırdıktan sonra öne çıkmıştır.

Güncel Saldırı Stratejileri

StarHub tarafından yapılan bir soruşturmaya göre, kurumun iç siber güvenlik ekibi, bir üçüncü taraf veri döküm web sitesinde (C2C) yasadışı olarak yüklenmiş, belirli bireysel müşterilere ait sınırlı türde kişisel bilgileri içeren bir dosya keşfetti. Bu kişisel veriler yaklaşık 14 yıl öncesine ait olup, kimlik kartı numaraları, mobil numaralar ve e-posta adresleri gibi bilgileri içermektedir.

StarHub, kredi kartı veya banka hesap bilgileri gibi hassas verilerin risk altında olmadığını ve StarHub bilgi sistemlerinin veya müşteri veri tabanlarının tehlikeye girmediğini belirtti. Bu ihlal sonucu verilerin kötü niyetle kullanıldığına dair herhangi bir işaret bulunmamaktadır.

Saldırı Yöntemleri

Sistemleri tehlikeye atmak için tehdit aktörü şu metodolojileri kullanmıştır:

Donanım bileşeni zafiyeti: Sistemi kötü niyetli kodla ihlal etmek için bir geçit kullanmışlardır.

Güncellenmemiş cihazlar: Sistem içinde gizlenmek ve kod yürütmek için bu cihazlar kullanılabilmektedir.

Yetkili erişim seviyesi: Tehdit aktörü ağda gizlendikten sonra, üçüncü taraf uygulamalara veya web sitelerine bağlanmak için izin seviyesini yükseltebilmektedirler.

Yükleme yürütme: Tehdit aktörü erişim sağladıktan sonra, verileri tehlikeye atmak ve madencilik yapmak için savunmasız cihazlara yükler enjekte edebilirler.

RansomExx Davranışları

RansomExx, Windows sistemlerinde “dosyasız kötü amaçlı yazılım” (fileless malware) olarak sınıflandırılabilir. Bu kötü amaçlı yazılım, disk üzerinde herhangi bir iz bırakmadan bellekte yansıtmalı olarak yüklenir ve çalıştırılır. Analizler, kötü amaçlı yazılımın “ransome.exx” gibi sabit kodlanmış göstergeler içerdiğini ortaya koymuştur.

Kötü amaçlı yazılım çalıştırıldığında, gerekli dize bilgilerini enfekte uç noktalardan çözer ve makinenin GUID‘sini (Global Unique Identifier) oluşturur. RansomExx, güvenlik ajanları ve diğer müdahale edebilecek sistem hizmetleri gibi işlemleri ve sistem servislerini sonlandırmaya devam eder.

RansomExx Mağdurları

Starhub (Singapur telekomünikasyon şirketi)

GigaByte (Tayvan anakart üreticisi)

İtalya’nın Lazio bölgesi

Ekvador’un devlet tarafından işletilen Corporacion Nacional De Telecomunicacion (CNT).

Tehlike İndikatörleri

- AA1DDF0C8312349BE614FF43E80A262F

- B0FD45162C2219E14BDCCAB76F33946E

- CB408D45762A628872FA782109E8FCFC3A5BF456074B007DE21E9331BB3C5849

- 91AD089F5259845141DFB101

- DA3BB9669FB983AD8D2FFC01AAB9D56198BD9CEDF2CC4387F19F4604A070A9B5

- C7B28FE059E944F883058450D5C77B03076B0EA1

- 1A3D0FDDF65F7CCA188499E

- 652259F1F6393D71240D6643573C09F4

- DA0921C1E416B3734272DFA6

- 1717402591B663767B37B3CE0635D991ACE08432

RansomExx, fidye yazılımı dünyasında tehlikeli bir aktör olarak varlığını sürdürmektedir. Kuruluşların, sistemlerini düzenli olarak güncellemeleri, yedeklemeleri ve güçlü güvenlik önlemleri almaları, bu tür tehditlere karşı korunmalarına yardımcı olacaktır.

KAYNAKÇA

Symantec Threat Intelligence

- Symantec. (2024). RansomExx Ransomware Group Analysis. Erişim adresi: Symantec Official Website

Kaspersky Lab

- Kaspersky. (2024). Understanding Ransomware: Strategies and Defense. Erişim adresi: Kaspersky Blog

Trend Micro Research

- Trend Micro. (2024). Fileless Malware Techniques in Modern Cyber Attacks. Erişim adresi: Trend Micro Research

CrowdStrike

- CrowdStrike. (2024). The Evolution of Ransomware: RansomExx Case Study. Erişim adresi: CrowdStrike Blog

Microsoft Security Blog

- Microsoft. (2024). Mitigating Ransomware Threats in Enterprise Environments. Erişim adresi: Microsoft Security Blog

ZDNet

- ZDNet. (2024). Recent Cyber Attacks in India and Their Implications. Erişim adresi: ZDNet Security News

BleepingComputer

- BleepingComputer. (2024). RansomExx: A Deep Dive into the Ransomware Group’s Activities. Erişim adresi: BleepingComputer

Hindustan Times

- Hindustan Times. (2024). Major Ransomware Attack Hits Local Banks in India. Erişim adresi: Hindustan Times

Comments are closed