Angel Kodituwakku, Clark Xu, Daniel Rogers ve David K. Ahn (Centripetal Networks, Reston, VA, ABD; e-posta: cis-research@centripetal.ai)

Errin W. Fulp (Wake Forest Üniversitesi, Bilgisayar Bilimleri Bölümü, Winston-Salem, NC, ABD; e-posta: fulp@wfu.edu)

Özet

Güvenlik İhlali Göstergeleri (Indicator of Compromise, IoC), siber tehditlerin hızlı tespit edilip etkisiz hale getirilmesinde kritik bir rol oynar. Bununla birlikte, mevcut literatürde, özellikle Common Vulnerabilities and Exposures (CVE, yaygın güvenlik açıkları) ile ilgili güncel veri setleri ele alındığında, IoC’lerin yayımlanmasının zamansal yönlerine dair derinlemesine analitik çalışmaların eksikliği göze çarpmaktadır. Bu makale, yakın tarihli birkaç CVE’ye ilişkin Siber Tehdit İstihbaratı (CTI) verilerinin zamanlaması ve kapsamlılığı üzerine bir analiz gerçekleştirerek bu boşluğu doldurmayı amaçlamaktadır. Bu çalışmadan elde edilen öngörüler, özellikle sürekli olarak Taktik, Teknik ve Prosedürlerini (Tactics, Techniques, and Procedures – TTP’lerini) uyarlayan dinamik siber tehditlerle mücadele edilirken, siber güvenlik savunma stratejilerini geliştirmeyi hedeflemektedir. Bu çalışma kapsamında, birden fazla sağlayıcıdan elde edilen IoC’ler kullanılarak IoC yayımlanma hızı ayrıntılı olarak incelenmiştir. Analizde, bir tehdidin özündeki nitelikler, evrimsel seyri ve zaman içindeki gözlemlenebilirliği gibi çeşitli faktörlerin IoC yayımlanma hızını nasıl etkilediği incelenmiştir. Ön bulgularımız, siber savunma uzmanlarının herhangi bir zafiyet için IoC’lerini sürekli teyakkuz hâlinde güncel tutmalarının hayati önem taşıdığını vurgulamaktadır. Bu uyanıklık gereklidir çünkü IoC’lerin yayımlanma hızı zaman içinde dalgalanmalar gösterebilmektedir. Bir salgın modeline benzer tekrar eden bir desen gözlemledik: Bir zafiyetin kamuya ifşa edilmesini takiben ilk evresi seyrek IoC yayımlarıyla karakterize olan bir dönem, ardından ani bir yükseliş ve sonrasında IoC yayımlanma hızının yavaşladığı uzunca bir periyot gelmektedir.

I. GİRİŞ

Etkili bir siber güvenlik savunması, saldırı aktörleri ve saldırı vektörlerine ilişkin güncel bilgilerin Güvenlik İhlali Göstergeleri (IoC) biçiminde tutulmasını gerektirir. Bu IoC’ler, IP adresleri, port numaraları, dosya hash değerleri, alan adları, URL’ler ve IDS imzaları gibi unsurları kapsar ve proaktif savunmayı güçlendirmek amacıyla güvenlik duvarları, IDS’ler, diğer donanım cihazları ve yazılım ajanlarına uygulanabilir. Siber güvenlik analistleri, tehdit avı faaliyetleri için doğru ve güncel IoC’lere güvenirken, sızma test uzmanları ise bu IoC’leri savunma sistemlerinin ve insan unsurlarının söz konusu saldırı vektörlerine karşı dayanıklılığını doğrulamak için kullanır.

Bununla birlikte, zamanında ve eyleme dönüştürülebilir IoC’lerden oluşan etkili bir set biriktirmek, çok yönlü bir zorluktur. Bir tehdit ilk fark edildiğinde, ilgili tüm IoC’lerin o tehdide ilişkin CVE kayıtlarına hemen atfedilmesi veya tümünün keşfedilmiş olması yaygın değildir. Bazı IoC’ler, otomatik sistemler ve siber güvenlik araştırmacılarının bildirdiği yeni tehdit beslemelerinde zaten ortaya çıkabilir. Özellikle sıfırıncı gün (zero-day) zafiyetleri bu soruna örnek teşkil eder. Bu tür açıkların istismarı başlangıçta yaygın değildir; bunun yerine yüksek değerli hedeflere karşı hassasiyetle kullanılır ve ağ ile sistem üzerinde minimum iz bırakarak IoC’lerin CTI (Cyber Threat Intelligence – siber tehdit istihbaratı) sağlayıcıları ve araştırmacılar tarafından görülmesini zorlaştırır. Bu zorluk, kısmen sıfırıncı gün zafiyetlerinin nadirliği ve pahalı olmasından kaynaklanmaktadır. Bu ilk yavaş ilişkilendirme ve keşif aşaması, bu tür tehditlere karşı savunma mekanizmaları oluşturmaya çalışan siber savunmacılar için ciddi güçlükler yaratır. Bu saldırı vektörlerini kullanan güvenlik ihlalleri, IoC’leri içeren istihbarat beslemelerinin yeni tanımlanan IoC’leri kapsayacak şekilde güncellenmesine dek tespit edilemeden gerçekleşebilir.

Zafiyet daha iyi anlaşıldıkça ve kavram kanıtlama (proof-of-concept) betikleri ile zararlı yükler daha erişilebilir hale geldikçe, geniş çaplı istismar hızla artabilir ve bunun sonucunda yeni IoC’ler keşfedilir. Dahası, tehdit evrimleştikçe saldırganlar, tespit edilmekten kaçınmak için Taktik, Teknik ve Prosedürlerini (TTP’lerini) sıklıkla ayarlar. Savunma duruşunun güncel tutulması, IoC’lerin yaşam döngüsü boyunca keşfedildikçe, değiştikçe veya geçersiz hale geldikçe sürekli olarak IoC ekleme, güncelleme ve kaldırma sürecini gerektirir. Ayrıca, çeşitli CTI sağlayıcılarının farklı istihbarat alanlarında uzmanlaştığını unutmamak gerekir. Bu uzmanlık, yayımladıkları IoC’lerin kapsam yüzdesini, zamanlamasını ve doğruluğunu etkileyebilir.

Kapsamlı bir savunma duruşunu sürdürmek için siber savunmacıların geniş bir yelpazedeki kaynaklardan sürekli olarak IoC toplaması gerekir. Ancak IoC’leri derlemek ve güncel tutmak, artan siber saldırı hacmi ve karmaşıklığı nedeniyle yıldırıcı olabilir. Neyse ki CTI, çeşitli kaynaklardan elde edilebilir; bu da savunmacılara güncel ve ortaya çıkan tehditlerle ilgili içgörüler sunarken eyleme dönüştürülebilir IoC’ler sağlar.

Örneğin AlienVault, güçlü bir topluluk tarafından düzenli olarak güncellenen ve herkese açık, ücretsiz bir Açık Kaynak Tehdit İstihbaratı (OSINT) platformudur. Buna karşın Sophos ve IBM X-Force gibi bazı CTI sağlayıcıları, uzmanlık alanları, güncellik ve ayrıntı düzeyleriyle ayrışan ve ücret karşılığında sunulan istihbarat hizmetleri sağlar. Şu da belirtilmelidir ki CTI sağlayıcıları mutlaka aynı türde istihbarat sunmayabilir; bazıları yeni ortaya çıkan tehditlere odaklanırken, diğerleri kötü amaçlı yazılım analizi gibi belirli alanlarda uzmanlaşır. Sağlayıcılar benzer türde istihbarat sunsalar bile, aralarındaki ortak bilgi miktarı (intelligence overlap) genellikle oldukça sınırlıdır; yakın tarihli çalışmalar bu örtüşmenin ortalama %4,5’i geçmediğini göstermektedir. Dolayısıyla, etkili bir siber güvenlik için savunmacıların birden fazla sağlayıcıdan CTI almaları gerekebilir. Bu beslemelerin kalitesini değerlendirmek, onları etkin bir savunma stratejisi olarak kullanabilmek için kritik önem taşır.

Birden fazla sağlayıcıdan CTI temin etmek kapsamı genişletebilse de, bu kez de zaman içinde bu bilgi yığınının yönetimi sorunu ortaya çıkar. CTI, genellikle proaktif avcılık ya da reaktif soruşturma yoluyla geliştirilir. Ancak bir saldırı ilk gözlemlendiğinde, ilgili tüm istihbarata sahip olmak nadiren mümkündür. Bu durum, saldırganların mevcut CTI’ya yanıt olarak TTP’lerini uyarlaması ve böylece saldırılarının kapsamını genişletmesi nedeniyle daha da karmaşık hale gelir. Sonuç olarak, güncelliğini yitirmiş istihbarat önemli bir endişe haline gelmektedir. Nitekim bir ankette katılımcıların yalnızca %52’si sağlanan istihbaratın zamanlamasından memnun olduğunu, %46’sının ise süresi dolmuş (geçerliliğini yitirmiş) IoC’lerin kaldırılmamasından dolayı memnuniyetsizlik duyduğunu belirtmiştir. Bu nedenle savunmacılar, daha geniş kapsam elde etmek için birden çok CTI kaynağını yönetmek durumundadır ve bunu süreklilik içinde yapmaları gerekir. Ne yazık ki, belirli bir tehdit için yeni IoC’lerin ne zaman yayımlanacağına dair CTI’in zamansal dinamiklerini anlamaya yönelik çalışmalar oldukça sınırlıdır. Bu bilgi eksikliği, etkili IoC yönetimi için proaktif stratejilerin geliştirilmesini engellemektedir. IoC keşfi ve kapsamının zamanlamasına ilişkin daha kapsamlı bir anlayış, sürekli değişen tehdit ortamına daha dirençli ve uyumlu siber güvenlik uygulamalarına yol açabilir. Özetle, IoC’lerin zamanlamasına ilişkin zorluklar, değişken tehdit ortamında etkili savunmayı sürdürebilmek için sürekli araştırma ve yeniliğin gerekliliğini ortaya koymaktadır.

Bu makale, çeşitli açık kaynak ve ticari CTI sağlayıcıları ile siber tehditlere ilişkin zamansal dinamiklere dair bazı ilk içgörüleri sunmaktadır. IoC’lerin zamanlaması konusu daha önce incelenmiştir; ancak önceki çalışmalar yalnızca açık kaynak CTI verileri ve sınırlı sayıda IoC örneğiyle sınırlı kalmıştır. Bu çalışmanın odak noktası, belirli bir tehditle ilişkili IoC’lerin genellikle ne zaman yayımlandığıdır. Bu bilgi, savunmacıların ilgili tehdide karşı ne kadar dikkatli ve tetikte olmaları gerektiğini anlamalarına yardımcı olabilir. Ayrıca burada, belirli bir zaman diliminde yayımlanan IoC sayısını ifade eden IoC yayımlanma hızı kavramı da tanıtılmaktadır. Konuya ışık tutmak amacıyla, altı farklı zafiyetle ilişkili IoC’ler belirli bir süre boyunca toplanmıştır. Her bir zafiyet için, zafiyetin kamuya ilk duyurulduğu andan itibaren ilgili IoC’lerin tespit edilip ilişkilendirilmesi sağlanmıştır. Ardından, IoC’lerin ne zaman yayımlandığına dair istatistikler hesaplanmıştır. İlk bulgular, bazı vakalarda IoC yayımlanma sürecinin yavaş bir başlangıç evresi, ani bir artış ve ardından tekrar yavaşlayan bir son aşamadan oluşan bir salgın modeline benzediğini göstermektedir. Bu yayın aşamalarının, zafiyetin geliştirilmesi, ortaya çıkarılması ve ona karşı savunma önlemlerinin devreye alınması gibi süreçlerle örtüşmesi muhtemeldir. Zaman içinde IoC’lerin hangi hızda yayımlandığı bilgisinin farkında olunması, savunmacıların önlemlerini daha iyi hazırlamalarına yardımcı olabilir.

Makalenin geri kalan bölümleri şu şekilde yapılandırılmıştır: Bölüm 2, CTI ile ilgili temel arka plan bilgisini sunmakta; farklı IoC türleri, siber güvenlik sağlayıcılarının uzmanlık alanları ve istihbarat beslemelerinin sınıflandırılmasına değinilmektedir. Bölüm 3’te, kullanılan IoC veri seti ve IoC yayın hızı analizi anlatılmaktadır. Analiz edilen her bir CVE için bir IoC kapsam grafiği ile buna dair gözlemlerimiz sunulmuştur. Bölüm 4, araştırmadan elde edilen bulguları ve çıkarılan sonuçları özetlemektedir. Ayrıca, bu çalışmadan elde edilen içgörüler üzerine inşa edilebilecek geleceğe yönelik araştırma konularından bahsedilmektedir.

II. SİBER TEHDİT İSTİHBARATI HAKKINDA ARKA PLAN

CTI, siber savunmada kritik bir rol oynar. IoC’ler tehditleri proaktif olarak engellemek, izinsiz girişleri tespit etmek, tehdit avına yardımcı olmak ve olay müdahalesinde kullanılmak üzere hayati öneme sahiptir. IoC’lerin paylaşılması, kolektif bir siber savunma sağlar. CTI kaynakları, genel olarak açık kaynak (ücretsiz) ve ticari (ücretli) olmak üzere iki kategoriye ayrılabilir. Açık Kaynak Tehdit İstihbaratı (OSINT), ücretsiz kategoriye girer ve Abuse.ch, AlienVault, DShield gibi platformlar tarafından sunulan herkese açık gösterge listelerini içerir. Buna karşılık, ticari CTI belirli bir abonelik ücreti karşılığında sağlanır ve yüksek doğruluk ile uzmanlık düzeyiyle bilinir. Ayrıca CTI’nin, ABD İç Güvenlik Bakanlığı’nın bir parçası olan U.S. CISA (Cybersecurity and Infrastructure Security Agency) tarafından işletilen Automated Indicator Sharing (AIS) altyapısı gibi paylaşım ağları üzerinden de erişilebilir olduğu unutulmamalıdır. Bu tür bir düzenleme, gizliliği korumak amacıyla istihbaratın yalnızca ortak ilgi alanlarına sahip grup üyeleri arasında paylaşıldığı ve ticari ya da açık kaynak kategorilerine girmeyen bir yapıdır.

CTI, bilginin sunulma biçimine göre de sınıflandırılabilir; sunum biçimi, güvenlik analistlerine yönelik analiz raporları şeklindeki eğilim raporlarından, otomatik tespit ve engelleme için daha uygun olan makinece okunabilir beslemelere kadar çeşitlilik gösterir. Ek olarak, CTI sağlayıcıları belirli istihbarat türlerinde uzmanlaşabilir. Örneğin VirusShare.com sitesi kötü amaçlı yazılım dosya hash değerlerini yayınlama konusunda özelleşmişken, AlienVault gibi bazıları çok sayıda kategori altında çeşitli tehdit türlerine ait IoC’ler sunar.

Ne yazık ki CTI beslemeleri arasında çoğunlukla çok az ortak bilgi bulunmaktadır; bu nedenle savunmacıların en kapsamlı savunma için mümkün olduğunca çok kaynaktan istihbarat almaları gerekir. Birden fazla farklı kaynaktan gelen CTI’yi yönetme zorunluluğu göz önüne alındığında, bu istihbaratın kalitesini anlamak önemlidir ve bu konu son dönem araştırmalarına konu olmuştur. İstihbarat kalitesi genellikle birden fazla metrikle değerlendirilir; en yaygın iki ölçüt hacim ve zamanlamadır. İstihbarat hacmi, ölçüm yapılan süre zarfında görünen toplam IoC sayısını ifade eder. Dolayısıyla, raporlanan IoC’ler birbirini tekrarlamayan ve hatalı pozitif içermeyen nitelikte oldukları sürece savunmacılar yüksek hacimli beslemeleri tercih edecektir. CTI zamanlaması ise tehdit keşfi ile IoC’nin yayımlanması arasında geçen süreyi ifade eder. IoC zamanlaması, gecikme (latency) olarak da bilinir ve etkili bir savunma duruşu için kritiktir. Örneğin, oltalama ve spam saldırılarına karşı başarılı bir savunma için kısa gecikme sürelerinin belirleyici önemde olduğu rapor edilmiştir.

CTI, CVE (Common Vulnerabilities and Exposures) ve NVD(National Vulnerability Database) raporları ile ilişkilendirilebilir. CVE, MITRE kurumu tarafından ABD CISA (İç Güvenlik Bakanlığı’na bağlı Siber Güvenlik ve Altyapı Güvenliği Ajansı) desteğiyle yönetilen, kamuya açıklanmış bilgisayar güvenlik açıklarının bir listesidir. Yeni bir zafiyet keşfedildiğinde, gözden geçirilmek üzere bir CVE program katılımcısına sunulabilir. İnceleme sonucu onaylandıktan sonra zafiyete benzersiz bir CVE numarası atanır; böylece bu zafiyet gelecekte kolayca tanımlanabilir. CVE ve NVD bilgileri, savunmayı geliştirmek amacıyla daha sonra kamuya açık hale getirilir.

Genellikle bir zafiyet kamuya açık hale geldiğinde bir CVE girişi oluşturulur. Ardından NVD, CVE girdisini ek ayrıntılar (ör. önem derecesi değerlendirmeleri ve giderme önerileri) ile zenginleştirebilir (bu güncelleme, CVE’nin yeniden yayımlanması olarak not edilir). Dikkate değer bir nokta –bir sonraki bölümde de gösterileceği üzere– bir CVE ile bağlantılı IoC’lerin çoğunluğu, CVE tanımlayıcısı atandıktan sonra ortaya çıkmaktadır. Bununla birlikte, belirli bir CVE’ye özgü IoC’ler, resmi CVE tanımı yapılmadan önce de istihbarat beslemelerinde belirebilmektedir. Bu erken görünen IoC’ler, çeşitli sebeplerden kaynaklanabilir; örneğin IoC’lerin başka bir CVE’ye yanlış atfedilmesi, saldırganların botnet’ler, şüpheli alan adları ve IP adresleri gibi mevcut kaynakları veya güvenlik sağlayıcılarının honeypot (siber tuzak) sistemlerini ya da OSINT platformlarındaki kullanıcı raporlarını CVE tanımı öncesinde yeniden kullanmaları, tehdit istihbaratının bu şekilde dinamik bir yapıda gelişmesine katkı sağlamaktadır.

III. IOC YAYIN HIZI ANALİZİ

Altı CVE’nin IoC yayın hızını inceledik (CVE-2023-34362, CVE-2023-35078, CVE-2023-37470, CVE-2023-21409, CVE-2023-2868 ve CVE-2023-39143)1. Common Vulnerability Scoring System (CVSS), bu CVE’lerin her birini saldırının kolaylığı ve potansiyel verdiği zarar nedeniyle “kritik” olarak sınıflandırmıştır. Bu CVE’lere ait IoC’ler, 16 farklı Siber Tehdit İstihbaratı (CTI) sağlayıcısından elde edilen IP adresleri ve alan adlarını kapsamaktadır. Birbirinden farklı bu kadar çok kaynağın kullanılması, aralarındaki örtüşmenin minimum düzeyde olması sayesinde IoC kapsamını azami seviyeye çıkarmaktadır.

Belirtmek gerekir ki CTI sağlayıcılarının isimleri, sözleşmeye dayalı yükümlülükler nedeniyle burada açıklanmamıştır. Her bir grafikte Gün 0, ilgili CVE’nin kamuya duyurulduğu tarihi gösterir ve grafik, ilgili CVE ile bağlantılı bilinen tüm IoC’lerin kapsamı %100’e ulaşıncaya dek devam etmektedir. Bu grafikler, analiz sırasında dikkate alınan tüm kaynaklardan elde edilen verileri içermektedir.

A. IoC Kapsamı Gözlemleri

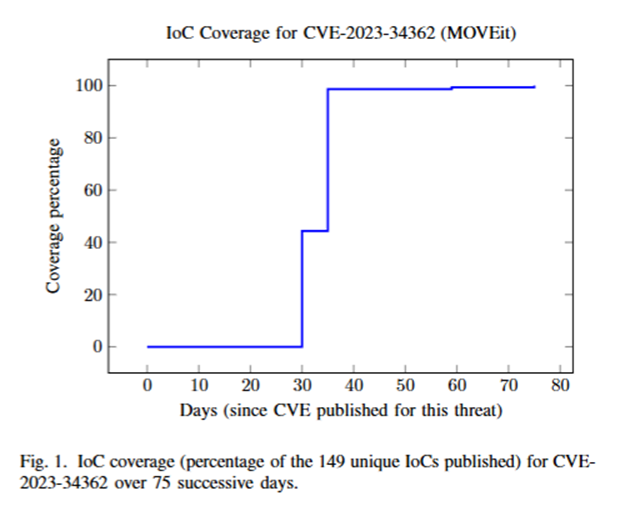

Şekil 1. CVE-2023-34362 için IoC kapsam yüzdesi (yayımlanan 149 benzersiz IoC’nin yüzdesi) – 75 ardışık gün boyunca.

CVE-2023-34362, MOVEit Transfer web uygulamasında bulunan bir SQL enjeksiyonu zafiyetidir ve kimlik doğrulaması olmayan bir saldırganın MOVEit Transfer veritabanına erişim elde etmesine olanak tanır. Veritabanı motoruna bağlı olarak, saldırgan veritabanı hakkında bilgi sızdırabilir ve farklı SQL ifadeleri çalıştırabilir; bu nedenle zafiyete 9.8 (kritik) CVSS puanı verilmiştir. İlgili CVE ve NVD girdileri 3 Haziran 2023’te yayımlanmış ve 23 Haziran 2023’te güncellenmiştir. CVE duyurusundan otuz gün sonra, takip eden 46 gün boyunca 149 farklı IPv4 adresine ait IoC yayımlanmıştır. Şekil 1’de görüldüğü üzere, yayımlanan ilk IoC grubu, gözlem süresinin sonunda bilinebilen toplam IoC’lerin %44’ünü oluşturmaktaydı. Ancak ilk IoC yayımından 5 gün sonra IoC sayısı iki kattan fazla artmış ve kapsam yüzdesi %98’e yükselmiştir. IoC yayımlanma hızındaki bu ani artış, söz konusu zafiyetle ilişkili yeni bir IPv4 adres kümesinin keşfedilmesinden kaynaklanmıştır. Bunu takiben, kalan IoC’lerin yayımlanması için 24 gün daha geçmiş ve bu IoC’lerin de yayınlanmasıyla ilgili zafiyete dair IoC seti tamamlanmıştır.

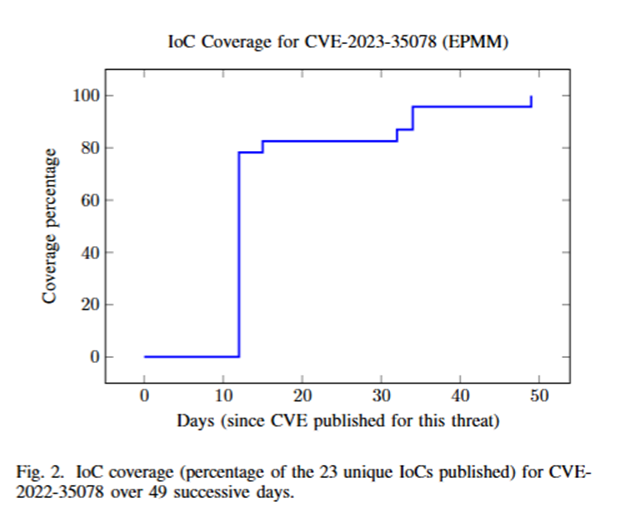

Şekil 2. CVE-2023-35078 için IoC kapsamı (yayımlanan 23 benzersiz IoC’nin yüzdesi) – 49 ardışık gün boyunca.

Benzer bir IoC artış modeli, CVE-2023-35078 için de gözlemlenmiş olup Şekil 2’de gösterilmektedir. Bu CVE, Ivanti Endpoint Manager Mobile (EPMM) yazılımında bir kimlik doğrulama atlatma zafiyetini tanımlar ve uzaktaki saldırganların kişisel bilgilere erişmesine, yönetici hesapları eklemesine ve yapılandırmayı değiştirmesine imkân verir. Muhtemel etkileri nedeniyle bu zafiyete 9.8 (kritik) CVSS puanı atanmıştır. İlgili CVE ve NVD kaydı 25 Temmuz 2023’te yayımlanmış, 4 Ağustos 2023’te son kez güncellenmiştir. CVE’den 12 gün sonra (6 Ağustos 2023’te) başlayarak 38 günlük bir dönem içerisinde bu zafiyet ile ilişkili 23 benzersiz IoC tespit edilip yayımlanmıştır. Başlangıçta IoC’lerin %78’i kısa sürede ortaya çıktı. Bu ilk sıçramadan sonra IoC yayımlanma hızı nispeten düşük kalmış ve kapsam tamamlanana kadar ortalama her 12 günde bir yeni IoC yayımlanmıştır.

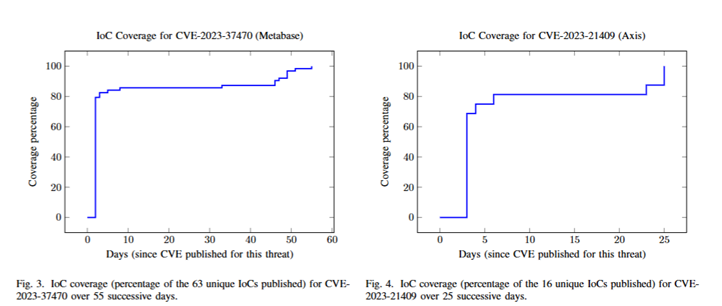

Şekil 3. CVE-2023-37470 için IoC kapsamı (yayımlanan 63 benzersiz IoC’nin yüzdesi) – 55 ardışık gün boyunca.

Şekil 4. CVE-2023-21409 için IoC kapsamı (yayımlanan 16 benzersiz IoC’nin yüzdesi) – 25 ardışık gün boyunca.

CVE-2023-37470 de, Şekil 3’te gösterildiği gibi, belirgin bir IoC kapsam artışı sergilemiştir. Bu zafiyet, açık kaynak kodlu bir iş zekâsı ve analiz platformu olan Metabase’in belirli sunucularında uzaktan kod çalıştırılmasına imkân tanımaktadır. Zafiyete 9.8 (kritik) CVSS puanı verilmiştir. İlgili CVE ve NVD girdileri 4 Ağustos 2023’te yayımlanmış ve 5 gün sonra güncellenmiştir. CVE’den iki gün sonra başlayarak, takip eden 54 gün içinde bu zafiyetle ilişkili 63 benzersiz IoC yayımlanmıştır. IoC’lerin %79’undan fazlası ilk etapta yayınlanmış, sonraki 48 gün boyunca ise çok az güncelleme gerçekleşmiştir. Kalan benzersiz IoC’ler, son on gün içinde günde ortalama bir IoC yayınlanmasıyla kapsama tamamlanmıştır.

CVE-2023-21409, Şekil 4’te görüldüğü üzere IoC yayınlarında başlangıçta ani bir artış yaşamıştır. Bu zafiyet, Axis License Plate Verifier (plaka tanıma) uygulaması ile ilişkilidir. Yetersiz dosya izinleri nedeniyle saldırganlar, uygulamanın yapılandırmasını değiştirip şifrelenmemiş yönetici kimlik bilgilerine erişebilir; bu sebeple zafiyete 9.8 (kritik) CVSS puanı verilmiştir. İlgili CVE ve NVD 3 Ağustos 2023’te yayımlanmış, 5 gün sonra güncellenmiştir. CVE’den üç gün sonra başlayarak, 55 günlük süre zarfında 16 benzersiz IoC yayımlanmıştır. IoC’lerin %68’i ilk anda yayınlanmış, sonraki 20 gün boyunca çok az güncelleme gerçekleşmiştir. Ardından, kalan IoC’ler yayımlanana kadar IoC yayın hızı günlük ortalama 1,5 IoC olacak şekilde değişmiştir.

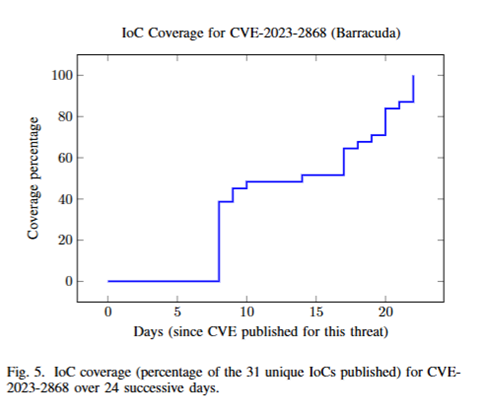

Önceki örneklerde, yayımlanan IoC’lerin başlangıçtaki oranı (%50’yi aşkın) yüksekti; ancak son iki örnekte (CVE-2023-2868 ve CVE-2023-39143) başlangıçtaki IoC yayımlanma oranının daha küçük olduğu görülmüştür. CVE-2023-2868, Barracuda Email Security Gateway cihazlarında bulunan bir uzaktan komut enjeksiyonu zafiyetidir. Bu zafiyet, .tar arşiv dosyalarının işlenmesinde uygun olmayan doğrulama yapılmamasından kaynaklanmakta olup 9.8 (kritik) CVSS puanına sahiptir. İlgili CVE ve NVD kaydı 24 Mayıs 2023’te yayımlanmış, NVD girişi 1 Haziran 2023’te güncellenmiştir. Şekil 5’te görüldüğü üzere, toplam 31 IoC’nin %38’i CVE’den 8 gün sonra, 31 Mayıs 2023 tarihinde yayımlanmıştır. Ortalama olarak 17. güne kadar her 3 günde bir yeni IoC yayımlanmıştır; bu noktadan sonra IoC yayın hızı, ortalama günde 3 yeni IoC olacak şekilde artmıştır. Bu daha yüksek IoC yayın hızı, 23. güne kadar devam etmiş

Şekil 5. CVE-2023-2868 için IoC kapsamı (yayımlanan 31 benzersiz IoC’nin yüzdesi) – 24 ardışık gün boyunca.

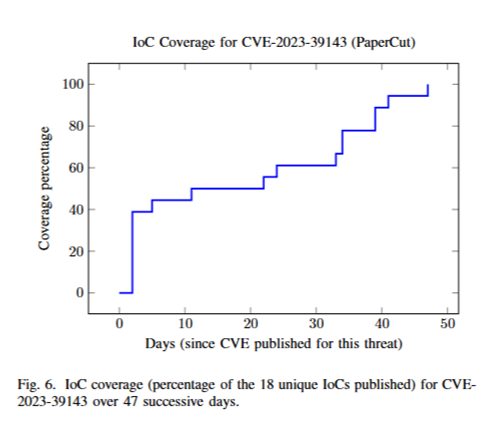

Benzer bir yayınlanma deseni, CVE-2023-39143 için de gözlemlenmiştir ve Şekil 6’da gösterilmektedir. CVE-2023-39143, PaperCut NG ve PaperCut MF yazılımlarında tespit edilen bir dizin geçişi (path traversal) zafiyetidir. Bu zafiyet, harici cihaz entegrasyonu etkinleştirildiğinde saldırganların sunucuya rastgele dosyalar yüklemesine, okumasına veya silmesine olanak tanır ve sonucunda uzak kod çalıştırmaya yol açabilir. Bu sebeple zafiyete 9.8 (kritik) CVSS puanı verilmiştir. İlgili CVE ve NVD kayıtları 4 Ağustos 2023’te yayımlanmış, 8 Ağustos 2023’te güncellenmiştir. CVE’den iki gün sonra, başlangıçta yalnızca 7 adet benzersiz IoC yayımlanmıştır; bu, ilk aşamada nispeten küçük bir sıçramaya işaret etmektedir. Ardından daha düzenli bir sürece girilmiş ve kapsama tamamlanana dek ortalama her 4 günde bir yeni IoC yayımlanmıştır.

Bu CVE tabanlı örnekler, bir zafiyet için yayımlanan IoC sayısının (IoC kapsamı) zaman içinde nasıl değiştiğine dair önemli içgörüler sunmaktadır. Çoğu durumda, CVE duyurusu yapıldıktan sonra ilk IoC’nin yayımlanmasına kadar bir gecikme yaşanmaktadır. İlk evreyi genellikle IoC yayınlarında ani bir artış izler; son aşamada ise kalan IoC’ler daha düşük bir hızda yayımlanır. Bu büyüme deseni, salgın niteliğindeki olayları modellemek için yaygın olarak kullanılan Duyarlı-Bulaşmış-İyileşmiş (Susceptible-Infected-Removed, SIR) modelinin üç aşamasına benzemektedir. IoC keşfinin ilk safhaları, SIR modelindeki “duyarlı” evreye benzer; bu evrede IoC yayın oranı, sınırlı sayıda mevcut istismar, gelişmemiş saldırı TTP’leri ve savunmacıların kısıtlı gözlem kapasitesi gibi nedenlerle düşük seyretmektedir. İkinci safha, epidemi modelindeki “bulaşma” evresine benzer. Bu dönemde IoC yayın hızı, otomatik exploit’lerin kullanımı, tehditlerin ticarileşmesi ve hedefli saldırı kampanyalarıyla birlikte hız kazanır. Son safha ise SIR modelindeki “iyileşme” evresine benzer; bu aşamada savunma teknikleri olgunlaştıkça, farkındalık arttıkça ve zafiyetler giderildikçe IoC’lerin yayımlanma hızı yavaşlar. Bu dinamiklerin anlaşılması, sağlıklı siber güvenlik kararları alabilmek için kritik önemdedir. Bu sayede savunmacılar, bir saldırının hangi aşamada olduğuna dair daha bilinçli olabilir ve savunma önlemlerini uygun zamanda daha etkin bir şekilde uygulayabilirler.

IV. SONUÇLAR VE GELECEK ÇALIŞMALAR

Üçüncü taraf Siber Tehdit İstihbaratı (CTI), siber savunmacılara eyleme dönüştürülebilir IoC’leri elde etmek için ölçeklenebilir ve etkili bir yöntem sunabilir. Dahası, herhangi bir anda gerçekleşen siber saldırıların sayısı ve ölçeği göz önüne alındığında, savunmacıların birden fazla CTI sağlayıcısından besleme (istihbarat) almaları beklenir. Böyle bir durumda –birden çok beslemenin bir arada kullanıldığı durumlarda– IoC’lerin genellikle ne zaman yayımlandığını anlamak faydalı olacaktır. Bu da savunmacılara IoC’leri güncel tutma konusunda ne kadar tetikte olmaları gerektiğine dair bir fikir verir.

Bu çalışma, 6 farklı zafiyet için IoC’lerin ne zaman yayımlandığına dair bazı ilk içgörüleri sağlamıştır. Birçok durumda IoC yayımlanma hızı, yavaş bir başlangıç evresi, ani bir yükseliş ve ardından gelen yavaş bir son aşamadan oluşan bir salgın modeline benzemiştir. Bu yayımlanma aşamalarının, ilgili bir zafiyetin geliştirilmesi, kamuya açıklanması ve ona karşı savunma önlemlerinin devreye alınması süreçleriyle örtüşmesi olasıdır.

Elde edilen sonuçlar ilgi çekici olmakla birlikte, IoC kapsamının zaman içinde nasıl geliştiğine dair daha fazla araştırmaya ihtiyaç vardır. IoC yayımlanma hızındaki değişimlere yol açan koşulları anlamak ve bazı durumlarda bu hızın neden salgın modelini andırdığını belirlemek için daha fazla sayıda CVE örneği analiz edilmelidir. Ayrıca, IoC yayımlanma hızının değişiminden yola çıkarak saldırganların TTP’lerinin kestirilmesi de mümkün olabilir. Bunun yanında, IoC’lerin geçerlilik süresinin dolması (artık gözlemlenmemesi) hususunu dikkate almak, IoC sirkülasyonu (churn) hakkında bir anlayış sağlayabilir. Dolayısıyla IoC kapsamına ilişkin ek zamansal içgörülerin elde edilmesi, siber savunmacıların hem uygunluk hem de verimlilik açısından daha iyi savunmalar oluşturmasına yardımcı olacaktır.

Kaynaklar

- [1] V. G. Li, M. Dunn, P. Pearce, D. McCoy, G. M. Voelker ve S. Savage, “Reading the tea leaves: A comparative analysis of threat intelligence,” 28th USENIX Security Symposium (USENIX Security ’19), Ağustos 2019, ss. 851–867.

- [2] H. Griffioen, T. Booij ve C. Doerr, “Quality evaluation of cyber threat intelligence feeds,” Applied Cryptography and Network Security: 18th International Conference, ACNS 2020, Rome, Italy, October 19–22, 2020, Proceedings, Part II, Berlin, Heidelberg: Springer-Verlag, 2020, ss. 277–296.

- [3] K. Paine, O. Whitehouse, J. Sellwood ve A. Shaw, “Indicators of compromise (IoCs) and their role in attack defence,” RFC 9424, Ağustos 2023. [Çevrimiçi]. Erişim adresi: https://www.rfc-editor.org/info/rfc9424

- [4] F. B. Daniel Schlette, M. Caselli ve G. Pernul, “Measuring and visualizing cyber threat intelligence quality,” International Journal of Information Security, cilt 20, ss. 21–38, 2021.

- [5] R. Brown ve R. M. Lee, “2021 SANS cyber threat intelligence (CTI) survey,” Erişim adresi: https://www.threatq.com/documentation/Survey_CTI-2021_ThreatQuotient.pdf, 2021.

- [6] F. Wang, Y. Zhang, C. Wang, J. Ma ve S. Moon, “Stability analysis of a SEIQV epidemic model for rapid spreading worms,” Computers & Security, cilt 29, no. 4, ss. 410–418, 2010.

- [7] “Automated indicator sharing (AIS),” 2023. [Çevrimiçi]. Erişim adresi: https://www.cisa.gov/topics/cyber-threats-and-advisories/information-sharing/automated-indicator-sharing-ais

- [8] X. Bouwman, H. Griffioen, J. Egbers, C. Doerr, B. Klievink ve M. van Eeten, “A different cup of TI? The added value of commercial threat intelligence,” 29th USENIX Security Symposium (USENIX Security ’20), Ağustos 2020, ss. 433–450.

- [9] A. Ramachandran, N. Feamster ve S. Vempala, “Filtering spam with behavioral blacklisting,” 14th ACM Conference on Computer and Communications Security (CCS ’07), New York, NY, ABD, 2007, ss. 342–351.

Comments are closed