Bu makaleyi yazarkan temel aldığım ana referans şunlardır:

Giriş

CVE (Common Vulnerabilities and Exposures – Ortak Güvenlik Açıkları) programları, küresel siber güvenlik ekosisteminin temel taşı olarak kabul edilmektedir. Bu sistemler sayesinde yazılım ve donanım zafiyetleri için ortak bir dil ve kimliklendirme standardı oluşmuş, sektör genelinde iletişim ve koordinasyon kolaylaşmıştır. Örneğin kritik açıklar için atanan tekil CVE kimlikleri (örn. CVE-2014-0160 ‘Heartbleed’, CVE-2017-5754 ‘Meltdown’) sayesidne tüm paydaşlar aynı sorun üzerinden konuşabilmektedir. Dünya çapında büyük-küçük sayısız firma, geliştirici ve araştırmacı CVE sistemini güvenlik açıklarını takip edip yamaları önceliklendirmek için birincil kaynak olarak kullanmaktadır.

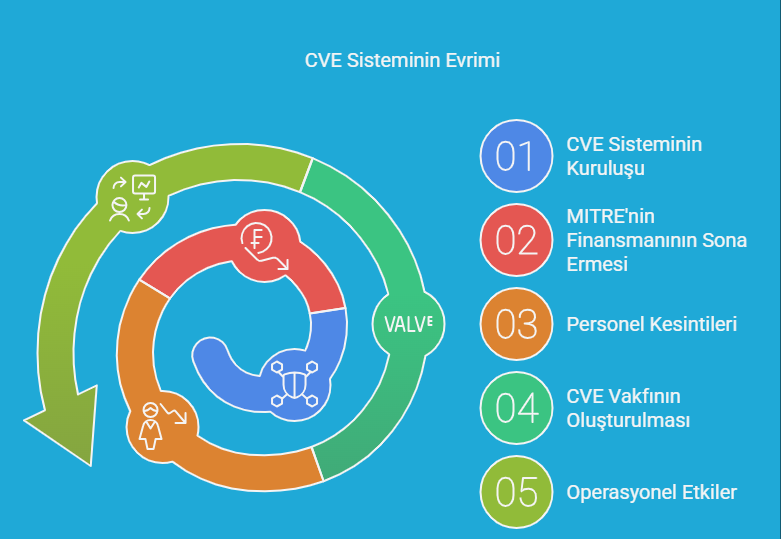

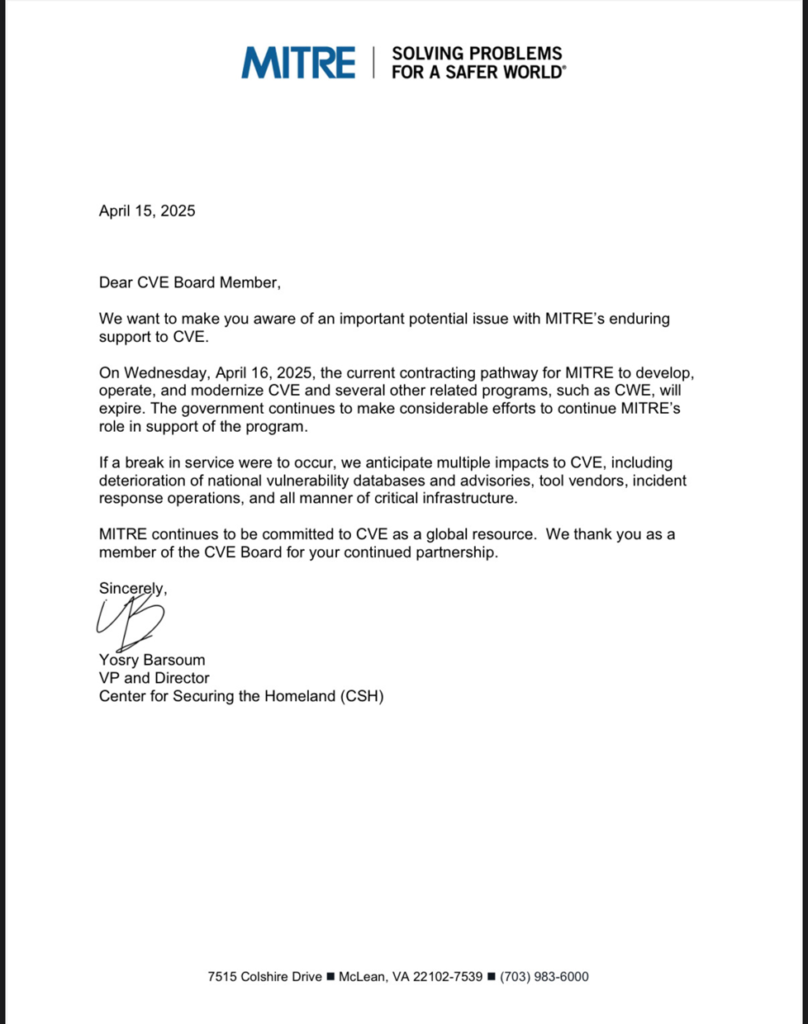

Ancak bu yapı, 16 Nisan 2025 tarihi itibariyle kırılgan bi dönemece girmiştir. CVE sistemlerinin teknik koordinasyonundan sorumlu olan MITRE, 25 yıldır süren federal finansman desteğinin sona erdiğini duyurmuştur. MITRE Başkan Yrd. Yosry Barsoum’un CVE Yönetim Kurulu’na gönderdiği resmi mektuba göre, “CVE ve CWE gibi ilişkili programlar için sağlanan ABD hükümeti kaynaklı finansman sona ermiştir.” Bu açıklama, yalnızca teknik sistemleri değil, bu sistemleri yöneten kadroları da etkilemiştir.

Kar amacı gütmeyen kamu yüklenicisi olan MITRE, bu ayın başlarında yaptığı ek açıklamada, Trump yönetiminin Devlet Verimliliği Departmanı (DOGE) kapsamında alınan tasarruf tedbirleri doğrultusunda, 28 milyon doları aşan sözleşmenin iptal edilmesi üzerine 422 personelinin işten çıkarılacağını açıklamıştır. Bu personel kesintisi doğrudan CVE altyapılarında görev alan birimleri de kapsamaktadır ve sistemin sürdürülebilirliğini tehlikeye atmaktadır. 15 Nisan 2025’te yayımlanan mektup, camiada bir “veda mesajı” olarak değerlendirilmiştir.

Tüm bu gelişmelere rağmen, sistem tamamen dağılmadan önce önemli bir adım atılmıştır. Uzun yıllardır aktif görev yapan CVE Yönetim Kurulu üyelerinden oluşan bir koalisyon, MITRE dışı bağımsız bir yapı kurulması amacıyla 2024 sonundan itibaren stratejik hazırlıklarını hızlandırmış ve nihayetinde 16 Nisan 2025 itibariyle CVE Foundation’ı resmen duyurmuştur. Bu vakıf, CVE programının sürdürülebilirliğini teminat altına almak, verilerin bütünlüğünü ve kullanılabilirliğini korumak amacıyla ve yüksek kaliteye sahip güvenlik açığı tanımlama mekanizmasını devam ettirmek amacıyla kar amacı gütmeyen bir yapı olarak faaliyet göstermeye başlamıştır.

Bu gelişme, yalnızca finansal değil; operasyonel, stratejik ve regülasyonel boyutlarıyla birlikte küresel ölçekte etkiler doğruabilecek bir kırılma noktasıdır. CVE sistemlerinin sürdürülebiliriği, sadece açıklarını tanımlanması değil; tehdit istihbaratı üretimi, siber savunma stratejilerinin geliştirilmesi ve yasal uyumluluk süreçlerinin de temelini oluşturmaktadır. Bu neden aşağıdaki bölümlerde; bu fon kriziyle başlayan sürecin teknik boyutları, potansiyel sistemik etkileri ve sektörel çözüm senaryoları detaylı bir şekilde ele alınacaktır.

Finansman Krizi

MITRE yetkilileri tarafından yapılan açıklamaya göre, çeyrek asırdır devam eden CVE programlarının federal finansmanı 16 Nisan 2025 itibarıyla durdurulmuştur. Bu gelişme, ABD İç Güvenlik (DHS) çatısı altında CISA üzerinden sağlanan maddi desteğin sözleşme yenilenmeyerek sona erdirilmesi anlamına gelmektedir. Söz konusu karar, 1999’dan beri aralıksız süren bir kamu desteğinin kesilmesiyle programı belirsizliğe itmiştir. MITRE Başkan Yardımcısı Yosry Barsoum, bu durumu CVE Kurulu’na ilettiği resmi notta doğrularken, hükümetin MITRE’nin programdaki rolünü sürdürmesine destek olmak için yoğun çaba harcadığını ve MITRE’nin CVE’ye küresel bir kaynak olarak bağlı kalmaya devam ettiğini vurgulamıştır.

Finansmanın aniden kesilmesinin arka planı hakkında kamuya net bir gerekçe bildirilmiş değildir. Reuters’ın haberine göre, federal hükümet genelinde uygulanan kapsamlı bütçe kesintileriyle bu durum ilişkilendirilmektedir. Özellikle Elon Musk liderliğinde yürütülen Hükümet Verimliliği (DOGE) inisiyatifi kapsamında CISA bütçesinde ciddi kısıntılara gidildiği, ajans personelinin neredeyse %40’ının işten çıkarılmasının gündemde olduğu bildirilmektedir.

CVE Programı’nın işletilmesi için gereken bütçe, federal siber güvenlik harcamaları içinde oldukça mütevazı kalmasına rağmen (MITRE ile yaklaşık 29 milyon dolarlık bir sözleşme olduğu belirtiliyor),

Bu kritik program da tasarruf tedbirlerinden nasibini almıştır. 25 yıllık başarılı geçmişine rağmen CVE’nin desteklenmesine son verilmesi, birçok uzman tarafından stratejik bir hata olarak değerlendirilmektedir.

Rand Corporation’dan Sasha Romanosky bu kararı “trajik” olarak nitelendirirken, Bitsight baş araştırmacısı Ben Edwards bu değerli kaynağın mutlaka finanse edilmesi gerektiğini, sözleşmenin yenilenmemesinin büyük bir hata olduğunu ifade etmiştir. Edwards, eğer kesinti uzun sürerse ekosistemdeki diğer paydaşların MITRE’nin bıraktığı yerden devam etmeye çalışacağını ancak operasyonların başka bir kuruluşa devredilmesinin sancılı bir süreç olacağını belirtmektedir.

Özetle, finansman krizi CVE gibi hayati programları belirsizliğe sürükleyerek, teknik topluluğu bu boşluğu nasıl dolduracağı sorusuyla karşı karşıya bırakmıştır.

Oluşan Risk Nedir?

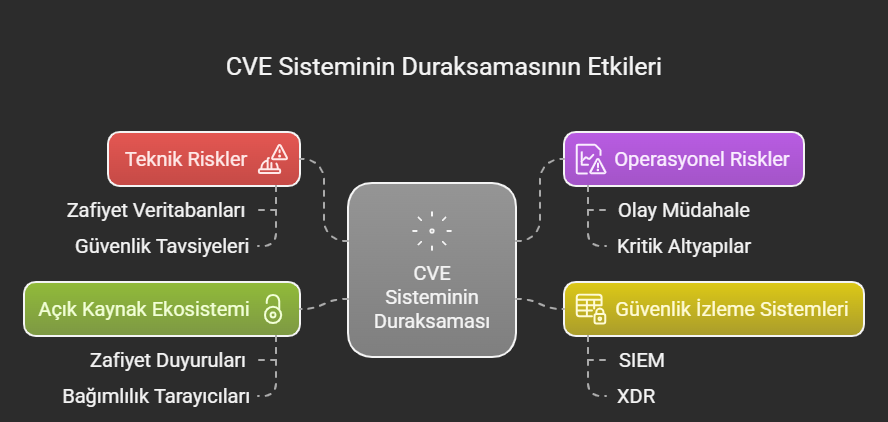

CVE sisteminin duraksaması, zincirleme biçimde sayısız teknik ve operasyonel riski beraberinde getirecektir. MITRE’nin uyarı notunda, hizmette yaşanacak bir kesintinin ulusal zafiyet veritabanları ve güvenlik tavsiyelerinin bozulmasına, güvenlik aracı üreticilerinin (örn. tarama ve izleme yazılımları) verilerinin sekteye uğramasına, olay müdahale operasyonlarının yavaşlamasına ve kritik altyapıların etkilenmesine yol açabileceği belirtilmiştir.

Luta Security CEO’su Katie Moussouris, CVE’yi siber güvenliğin bir köşe taşı olarak niteleyerek bu programdaki bir boşluğun “kritik altyapılarımızı ve ulusal güvenliği kabul edilemez risklere sokacağını” ifade etmektedir. Ona göre tüm sektörler CVE’ye adeta oksijen gibi bağımlıdır ve bu ani kesinti, “siber güvenlik endüstrisini oksijensiz bırakıp kendi kendine solungaç geliştirmesini beklemeye” eşdeğerdir.

Teknik uzmanlar, CVE olmadan dünya genelinde güvenlik açıklarıyla mücadelede ortak dilin kaybolacağı konusunda hemfikirdir. Huntress şirketinden John Hammond, CVE veritabanının aniden ortadan kalkmasını “tüm sözlüklerin silinmesine” benzetmiş, bu durumda siber güvenlik problemlerini ele alırken kullandığımız ortak lügatın yitirileceğini belirtmiştir. Gerçekten de CVE’ler olmazsa her üretici kendi terminolojisiyle açıkları adlandırmak zorunda kalacak, müşteriler aynı açıktan mı bahsedildiği konusunda kafaları karışık hale gelecektir.

Trend Micro Zero Day Initiative başkanı Dustin Childs, böyle bir senaryoda zafiyet yönetiminin tam anlamıyla bir keşmekeşe döneceğini, işletmelerin uyum sağlamakla yükümlü oldukları regülasyon ve direktiflere uygunluğu takip etmekte dahi zorlanacağını vurgulamıştır.

CVE’nin durmasıyla SIEM ve XDR gibi güvenlik izleme sistemleri doğrudan etkilenecektir. Bu tür araçlar saldırı girişimleriyle ilgili kayıtları anlamlandırırken genellikle CVE kimliklerinden faydalanır; eğer yeni açıklara CVE atanamazsa, bu ürünlerin uyarıları korele etmesi ve önceliklendirmesi güçleşecektir. Ağ izleme ve envanter yönetim yazılımları (örn. PRTG) da cihazlardaki potansiyel zafiyetleri tespit etmek için CVE verilerine dayanır.

Dolayısıyla CVE altyapısındaki bir kesinti, kurumsal güvenlik operasyon merkezlerinde (SOC) alarm seline neden olarak hangi açıktan etkilendiklerini belirlemeyi zorlaştırabilir. Benzer şekilde, siber olaylara müdahale ekipleri yeni açıklara hızla tepki veremez hale gelebilir, çünkü standart bir kimliklendirme olmadan açıkları duyurma ve yamaları takip etme süreçleri aksayacaktır.

Açık kaynak ekosistemi de bu durumdan ciddi şekilde etkilenecektir. Pek çok açık kaynak proje, keşfettikleri zafiyetleri duyururken CVE kimliği alıp bildirmeyi bir standart olarak benimsemiştir. CVE mekanizmasının devre dışı kalması, özellikle açık kaynak kütüphanelerindeki güvenlik açıklarının geniş çapta tanınmasını zorlaştıracaktır. Örneğin yazılım bağımlılık tarayıcıları ve paket yöneticileri (npm, pip, Maven vb.), zafiyet veritabanlarıyla entegre çalışarak kritik güvenlik açıklarına dair uyarılar üretir. CVE verisi olmayınca bu otomatik uyarılar eksik kalabilir.

Google’ın OSV gibi projeleri veya GitHub’ın Güvenlik Danışma veritabanı gibi platformlar,

CVE referansları üzerinden açıkları takip etmektedir;

CVE durursa her biri kendi kapalı takip sistemlerini geliştirmek zorunda kalabilir ve böylece sektör genelinde parçalı ve standart dışı çözümler ortaya çıkabilir.

Comments are closed